Des chercheurs en sécurité informatique de l’Université de Zheijiang, en Chine, ont mis au point une méthodologie fort astucieuse pour déclencher les assistants vocaux (document en .pdf). En effet, l’équipe a remarqué que les micros des appareils comme Google Home, Siri sur iPhone ou Amazon Echo étaient particulièrement sensibles. Elle a alors conçu une méthode pour synthétiser les sons des commandes classiques que n’importe quel humain pourrait donner sous la forme de sons à des fréquences que les humains ne peuvent pas entendre (des fréquences supérieures à 20 kHz).

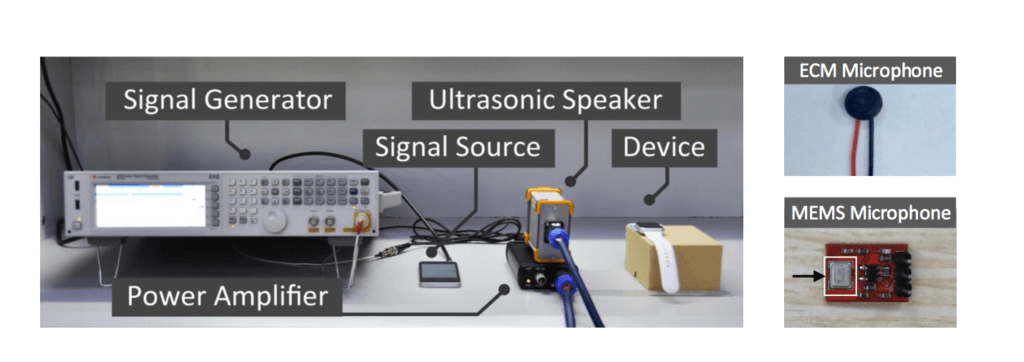

Les scientifiques ont nommé cette attaque DolphinAttack, en référence aux dauphins qui émettent ces sons pour se localiser. Ils ont ensuite envoyé les messages à 16 appareils, incluant les plus connus précédemment cités, mais également une gamme complète de logiciels de reconnaissance vocale embarqués notamment dans les véhicules — le Ford Edge que nous testions plus tôt dans l’année en était par exemple équipé. Résultat : cela fonctionne. Oui, des sons que vous ne pouvez pas entendre peuvent activer vos assistants vocaux avec des commandes que vous auriez pu passer.

Vous devriez donc commencer à vous méfier du jour où les dauphins et les chauves-souris voudront dominer le monde — même si, comme le note The Verge, au-delà de la preuve de concept, ce piratage n’a pas grand intérêt. En effet, si le laboratoire avance que l’attaque pourrait faire ouvrir à Siri un site malicieux rempli de malwares capables de faire bien plus de dégâts, elle demande des conditions très particulières.

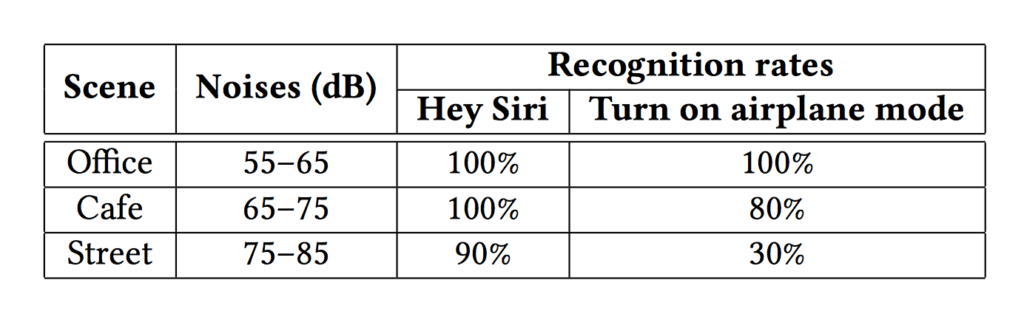

La première, c’est un environnement quasi silencieux, un haut-parleur sur le même axe que le micro de l’objet et une distance entre l’émetteur et le micro qui ne dépasse pas les 175 cm : si la méthode est à 100 % de réussite dans un bureau calme, elle tombe à 80 % de réussite dans un café et à 30 % de réussite dans la rue. De même, les haut-parleurs spéciaux capables d’émettre ce genre de sons ont parfois dû être ajustés à la fréquence exacte de l’objet attaqué : un Nexus 7 par exemple réagit mieux à 24,1 kHz.

Le dernier problème, c’est évidemment qu’au-delà du fait que les commandes ne sont pas dévastatrices pour la plupart, elles déclenchent toutes une réponse du système. Cette réponse peut-être orale ou physique : un écran animé, un son, une confirmation, le lancement d’une application… bref, très peu de chance que l’attaqué ne prenne pas connaissance de la situation rapidement et, même s’il ne sait pas ce qui lui arrive, appuie sur le bouton Home pour revenir au menu ou débranche l’appareil.

Bref, pas de quoi paniquer. Pour l’instant.

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Tous nos articles sont aussi sur notre profil Google : suivez-nous pour ne rien manquer !