Le magazine Wired rapporte que le FBI a reconnu la semaine dernière être à l'origine de la diffusion en juillet dernier d'un spyware intégré sur des pages web destinées au réseau d'anonymisation Tor (avec des URL en .onion), qui étaient hébergées par le prestataire Freedom Hosting. Celui-ci, dénoncé dès 2011 par des activistes du mouvement Anonymous pour l'hébergement massif de contenus pédopornographiques accessibles avec Tor, aurait eu ses serveurs en France.

Lui-même domicilé en Irlande, "l'administrateur de Freedom Hosting, Eric Eoin Marques, avait loué ses serveurs chez un fournisseur d'hébergement commercial non nommé en France, et les payait à partir d'un compte bancaire à Las Vegas", raconte Wired. Le très sérieux magazine américain indique ne pas avoir d'informations sur la façon dont le FBI a mis la main sur les serveurs. On ne sait si les autorités françaises ont été amenées à collaborer, ou si les serveurs ont été hackés à distance, au risque d'être alors d'être dans l'illégalité au regard des lois françaises.

Le FBI "a été contrecarré temporairement lorsque Marques a regagné l'accès (à ses serveurs) et a changé les mots de passe, bloquant brièvement le FBI avant qu'il regagne le contrôle", précise uniquement Wired.

Le 4 août dernier, tous les sites hébergés par Freedom Hosting avaient affiché le même message d'erreur, en renvoyant aux navigateurs une page web en apparence anodine, dans laquelle était en fait intégré un bout de code mystérieux appelé par une iframe. Des chercheurs en sécurité avaient alors disséqué le code, et découvert qu'il exploitait une ancienne faille de sécurité de Firefox, encore présente dans la version intégrée à l'époque au Tor Browser Bundle (une version de Firefox préconfigurée pour utiliser Tor).

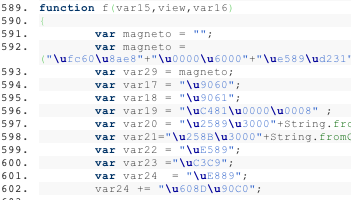

L'exploitation de cette faille permettait de lancer localement un exécutable Windows dissimulé sous une variable baptisée "Magneto", qui avait pour unique fonction de capturer l'adresse MAC de l'interface réseau utilisée par le visiteur du site, son nom d'ordinateur sous Windows, et d'envoyer le tout vers un serveur localisé en Virginie à travers une requête HTTP directe, permettant de connaître l'adresse IP réelle de l'utilisateur. Un mode de fonctionnement typique du CIPAV (Computer and Internet Protocol Address Verifier) utilisé depuis 2002 par le FBI pour obtenir des informations sur les auteurs ou complices de délits divers et variés.

Parmi les sites "contaminés" par l'exécutable Magneto figurait TorMail, un service d'anonymisation des e-mails.

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Tous nos articles sont aussi sur notre profil Google : suivez-nous pour ne rien manquer !