La métaphore de la meule de foin fonctionne toujours pour vulgariser la notion de cible en espionnage informatique.

Espionnage de masse vs espionnage ciblé

Lorsque vous avez un outil d’espionnage de masse — soit un outil en mesure de collecter des colossales quantités de données sur tout un chacun — vous devez trouver l’aiguille dans la meule de foin. Mais pour mettre la main sur cette fameuse aiguille, que l’on appellera dans le jargon du renseignement un signal faible, vous avez besoin de l’intégralité de la meule.

Une fois qu’une agence ou un groupe se saisit d’une meule, on parle là d’espionnage de masse. Toutefois, si vous savez où est l’aiguille mais que vous n’avez pas accès à son chas, alors là, vous devez procéder à une espionnage ciblé. De fait, ce n’est plus la meule qui vous intéresse.

La nuance entre les deux procédés est absolument nécessaire pour bien comprendre à la fois Vault 7 mais également PRISM (révélé par Snowden) et les différences entre les deux programmes.

PRISM n’était pas de l’espionnage de masse et Vault 7 n’en est sûrement pas

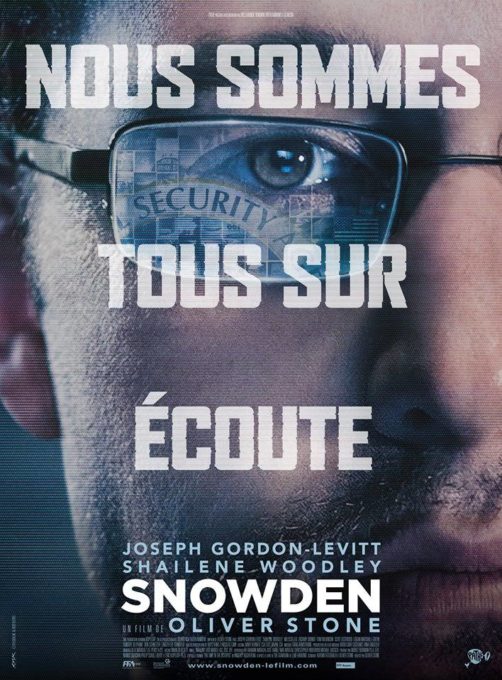

Comme le rappelle Jean-Marc Manach, journaliste d’investigation et formateur spécialisé en sécurité informatique, il faut premièrement se souvenir que PRISM, malgré les premières lectures que beaucoup en ont eu, n’est pas un acronyme désignant de l’espionnage de masse. « A l’inverse de l’affiche du film d’Oliver Stone où l’on pouvait lire « nous sommes tous sur écoute » PRISM n’était pas un programme pour tous nous espionner. C’était seulement l’acronyme d’un processus de demandes de renseignements, de l’ordre de plus de 10 000 tous les six mois, de la NSA, à travers le FBI, aux géants du web. »

Journalistes et experts ne doivent pas laisser se propager l’idée que Vault 7 est de l’espionnage de masse

Et en effet, déjà lors de l’affaire Snowden nous avions pu voir, et lire, de nombreuses interprétations biaisées, hâtives, qui allaient un peu vite en besogne pour imprimer des titres chocs. Aujourd’hui, face à Vault 7, les journalistes comme les experts ne doivent pas laisser se propager l’idée, non encore vérifiable, qu’avec les armes révélées par WikiLeaks nous faisons face à une nouvelle menace d’espionnage de masse. Si ce dernier existe, M. Manach précise qu’on le trouve d’avantage proche des câbles qui tapissent le fond de nos océans que du côté de PRISM.

Les armes de Vault 7 sont précises

De fait, en qualifiant plus précisément les révélations Snowden, il nous faut voir également quelles grandes différences se dessinent entre ces dernières et celles de Vault 7. Premièrement, explique Guillaume Garvanèse, journaliste scientifique et formateur en sécurité informatique que vous avez pu lire sur Numerama, ce que l’on sait des logiciels et méthodes de la CIA, c’est qu’elles sont en quelque sorte comparables à des outils de terrain, comme pourrait l’être par exemple un mouchard GPS niché par un espion sous votre véhicule.

Pour le moment confirme M. Manach, aucun document délivré par WikiLeaks ne permet de savoir précisément qui sont les cibles et comment elles sont choisies par l’agence américaine, toutefois, le premier constat que l’on peut faire sur Year Zero semble corroborer l’approche ciblée de l’agence avec des malwares qui demandent parfois jusqu’à l’intervention sur le terrain d’un espion. Nous sommes donc loin d’un espionnage de masse qui concernerait tout un chacun. M. Garvanèse va jusqu’à voir dans Vault 7 « une sorte d’arsenal de vieux outils d’espionnage modernisés, mais qui, pour le moment, peuvent difficilement être appliqués à la surveillance de tous. Les logiciels que l’on commence à découvrir dans le dossier de WikiLeaks sont manifestement destinés à être utilisés contre des cibles définies : homme politique, entreprise, terroriste etc. »

Et en effet, si on prend par exemple le cas de l’affaire — déjà très médiatique — des téléviseurs connectés qui deviendrait des micros, en regardant le détail du logiciel Weeping Angel réalisé par la CIA et le MI5, on s’aperçoit qu’il semble indispensable d’avoir un accès physique à l’objet connecté en question. Pour le dire vite, nous avons donc affaire à un arsenal très précis, certes menaçant, mais qui a peu de chance de se retrouver utilisé contre vous par la CIA. L’autre logiciel découvert par les médias, le Rain Maker qui simule le lancement d’une lecture de vidéo ou d’un son par VLC et qui en réalité collecte des données sur un ordinateur, nécessite également un accès physique à l’appareil. La data volée est en effet conservée sur une clef USB.

À l’avenir, l’organisation est censée dévoiler de plus amples informations à la fois sur les cibles des attaques et sur les armes. À moins que celles-ci ne viennent démentir nos premières compréhensions de Vault 7 et des logiciels de la CIA, pour le moment, nous ne parlons donc pas d’espionnage de masse. Nous sommes même en-deça, en terme de volume de données, de ce que pouvait promettre un programme comme PRISM.

Olivier Tesquet, spécialiste des questions numériques à Télérama et auteur de Comprendre WikiLeaks (2011) conclut par ailleurs que cette démarche ciblée est proche du rôle historique de la CIA dans le renseignement américain : « Au contraire de la NSA, la mission première de la CIA n’est pas le renseignement électronique. » Il résume ensuite : « Dans le catalogue publié par WikiLeaks, beaucoup d’outils (celui qui permet de transformer les smart TV en mouchards par exemple, mais aussi certaines failles) nécessitent un accès physique à la machine visée. Dès lors, on peut raisonnablement imaginer que ces programmes visent des cibles de haute valeur, et ne sont pas destinés à être déployés massivement. »

Que risque-t-on en tant que citoyen face à Vault 7 ?

Exit la paranoïa, exit le big-brother, que reste-t-il de la menace pour nos sociétés d’un tel arsenal ?

C’est à notre sens le vrai sujet derrière Vault 7 et la première salve de révélations : ce n’est pas parce que nous ne sommes pas une cible des armes de la CIA, que ces dernières ne pourront pas nous nuire. Comme le détaille la source de WikiLeaks à l’organisation, il y a un danger double face aux méthodes de l’agence américaine. Le premier problème vient évidemment des failles de sécurité et backdoors que les espions découvrent et gardent secrètes et qui ne sont pas corrigées. Le second problème est celui de la prolifération soit la multiplication des armes créées par les espions mais qui, in fine, peuvent être utilisées par d’autres.

Pourquoi chaque faille non-colmatée vous concerne ?

Les révélations Snowden avaient poussé M. Obama, alors président des États-Unis, à assurer que les agences de renseignements devraient communiquer plus rapidement aux constructeurs les failles de sécurité qu’elles découvrent dans les produits technologiques à l’instar des objets connectés et des smartphones.

Vault 7 semble prouver que malgré les déclarations, la situation ne semble pas avoir changé. Les failles exploitées par l’arsenal de la CIA n’ont pas toutes été communiquées aux éditeurs, les empêchant ainsi de les colmater. Or si des espions américains n’utiliseront peut-être jamais cette faille pour voler vos données, d’autres personnes mal-intentionnées pourraient également exploiter cette brèche tant qu’elle existera. Vous êtes donc exposé malgré vous par la CIA à des menaces qui ne viennent pas d’elle, d’où l’importance des mises à jour logicielles.

Qu’est ce que la prolifération des armes informatiques ?

Un revolver, une fois son barillet vidé, ne sert plus. Il vous faudrait le recharger pour l’utiliser à nouveau. Un missile, une fois sa tête touchée, ne sert plus. Il vous faudrait en créer un nouveau pour reproduire son explosion. Mais une arme informatique, par nature, peut-être répliquée, copiée, et multipliée quasiment à l’infini. Elle n’est que rarement périssable et peut-être utilisé pour tirer de très nombreux coups.

L’analogie entre arme physique et arme informatique permet donc déjà de comprendre pourquoi la création d’un arsenal d’attaques numériques est un sujet au moins aussi important pour une société que la création d’un arsenal nucléaire, balistique etc.

le citoyen, qu’importe son importance aux yeux des espions, pourra un jour être victime d’un tir perdu informatique

Une fois qu’un malware développé aux frais du contribuable américain est mis en circulation pour une opération, il est plus que complexe pour la CIA d’assurer qu’elle peut être certaine que ce dernier ne va pas se multiplier, se diffuser, jusqu’à largement déborder de sa mission initiale. Et si l’on suit notre analogie des armes, un pirate pourrait par exemple utiliser un logiciel américain ou une faille exploitée par les américains pour lancer des attaques alors qu’il aurait plus de difficulté à utiliser une balle de revolver déjà explosée.

De fait, le citoyen, qu’importe son importance aux yeux des agences de renseignement du monde entier, pourra un jour être victime d’une sorte de tir perdu informatique. Soit l’utilisation par des privés d’une arme d’espionnage pensés dans des laboratoires informatiques publics.

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Tous nos articles sont aussi sur notre profil Google : suivez-nous pour ne rien manquer !