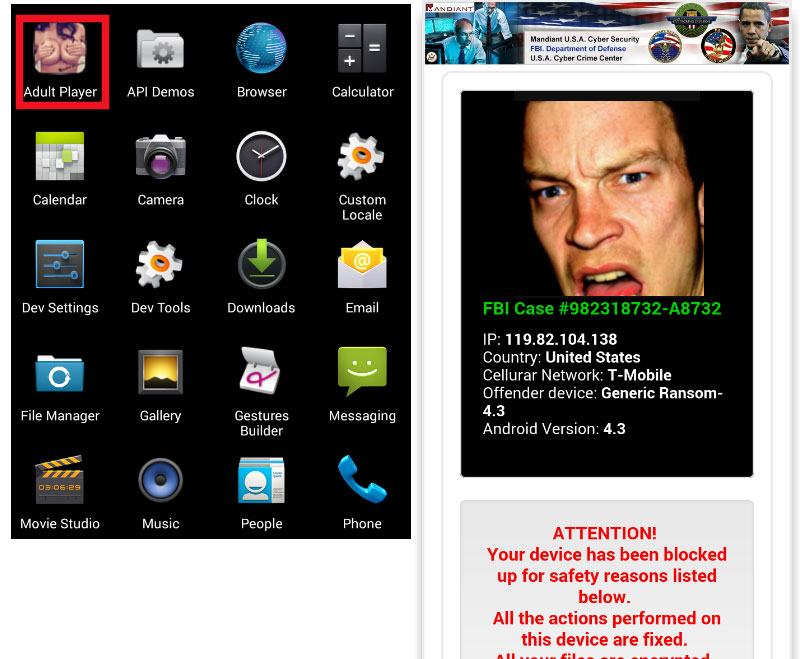

Voici un nouveau type de ransomware, qui mise sur la crainte et les hontes des hommes pour obtenir de l'argent facile. La BBC rapporte que des chercheurs en sécurité du cabinet ZScaler on découvert une application Android baptisée "Adult Player", qui prétendait offrir aux utilisateurs un accès au genre de vidéos que l'on regarde seul ou très bien accompagné, mais qui utilisait en réalité l'appareil photo pour piéger ses victimes.

Une fois la photo de l'amateur de pornographie prise, l'application bloquait l'utilisation du téléphone ou de la tablette Android, et exigeait 500 dollars pour débloquer l'appareil et ne pas publier la photo auprès de qui pourrait la reconnaître.

Dans son billet publié la semaine dernière, ZScaler explique que l'application — qui n'était pas distribuée sur Google Play mais via un fichier APK à télécharger, demande lors du lancement l'autorisation d'effacer le contenu du téléphone si un trop grand nombre de mots de passe erronés étaient saisis. Puis l'application ouvre un autre fichier APK dans son espace de stockage, lequel contient l'essentiel du code malveillant. Il vérifie si l'appareil photo en façade est disponible, et le cas échéant, prend une photo avant de l'afficher dans un message de demande de rançon.

L'image fait croire qu'il s'agit d'une amende infligée par le FBI, en jouant sur la crédulité de ceux qui pourraient croire que l'agence fédérale américaine se prête à de telles manoeuvres, et que la pornographie est une activité illégale.

L'ensemble des informations concernant l'utilisateur piégé et son mobile sont envoyés vers un serveur distant, pour créer une sorte de "fichier client" qui garde trace de qui a payé. L'application est conçue de telle manière qu'elle est exécutée au reboot de l'appareil et qu'elle bloque donc à nouveau le téléphone ou la tablette à chaque redémarrage, jusqu'à ce que l'utilisateur accepter de payer la somme demandée. La seule possibilité, pour les utilisateurs expérimentés, est de rebooter en mode sécurisé ("safe mode"), ce qui donne accès aux paramètres du système et permet de déinstaller l'application vérolée.

ZScaler ne dit pas en revanche combien d'utilisateurs ont pu être victimes de cette arnaque.

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Tous nos articles sont aussi sur notre profil Google : suivez-nous pour ne rien manquer !