Ceux qui se frottent avec complaisance à l’Hadopi savent pourtant que tout ce qu’ils font est inspecté sous les moindres coutures. Un lecteur nous a fait parvenir une alerte de sécurité envoyée sur Full-Disclosure, une liste de diffusion anglophone dédiée à la révélation des vulnérabilités informatiques, à propos du logiciel anti-téléchargement d’Orange. Ce dernier a déjà subi ce week-end une humiliation après la révélation d’une faille qui a permis de divulguer les adresses IP de ses utilisateurs (abusivement qualifiée d’intrusion informatique par Orange), mais c’est cette fois la sécurité des utilisateurs du logiciel qui est mise en cause.

Ceux qui se frottent avec complaisance à l’Hadopi savent pourtant que tout ce qu’ils font est inspecté sous les moindres coutures. Un lecteur nous a fait parvenir une alerte de sécurité envoyée sur Full-Disclosure, une liste de diffusion anglophone dédiée à la révélation des vulnérabilités informatiques, à propos du logiciel anti-téléchargement d’Orange. Ce dernier a déjà subi ce week-end une humiliation après la révélation d’une faille qui a permis de divulguer les adresses IP de ses utilisateurs (abusivement qualifiée d’intrusion informatique par Orange), mais c’est cette fois la sécurité des utilisateurs du logiciel qui est mise en cause.

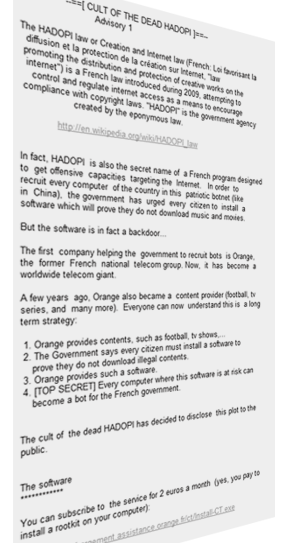

Le hacker, qui se présente sous le pseudonyme provocateur de « cult of the dead HADOPI« , affirme code source à l’appui qu’il est possible de compromettre la sécurité d’un ordinateur sur lequel le logiciel est installé. En étant simple utilisateur, il serait possible d’exploiter une faille de sécurité pour avoir accès aux privilèges de niveau système, et exécuter n’importe quel code, à la manière d’un rootkit.

La faille se trouverait dans la canalisation entre deux threads lancés par le logiciel d’Orange. Le premier composant cdtsvc(64).exe est décrit comme un service Windows enregistré, qui a la charge d’inspecter tous les nouveaux logiciels lors de leur lancement, pour bloquer l’exécution des logiciels de P2P identifiés. Le deuxième composant, Cdtgui.exe, est quant à lui un outil de configuration qui permet de gérer les paramètres du service, et qui est protégé par un mot de passe. Mais selon le hacker, le canal de communication entre les deux composants n’est pas protégé, de sorte de qu’il serait possible de passer des ordres au service de niveau système sans le mot de passe de l’outil de configuration.

The cult of the dead HADOPI was hoping this software designed to protect the French citizen from illegal downloading, designed to give real offensive capacities to the French government, would at least be secure.

It is not.

We retrieved some of the commands one can send to the named pipe:

– 1002: check password

– 1006: set password

– 1007: get secret question

– 1009: check if an update is available

– 1010: ask for an update

– 5000: enable/disable the « protection »

– 5002: get history

– 5003: get updates history

– 5004: change the configurationThe 5004 order is really interesting: it can modify the internal configuration (proxy host and port, updates server address, answer to the secret question, licensed state).

A local user with no privilege can communicate with the service through the named pipe, change the configuration to use a proxy server. Then, the evil bastard will request an update. The request will arrive on the proxy, and the proxy will serve a backdoor (OMG!)

Le logiciel autorisant la configuration d’un serveur proxy, il serait possible pour un hacker malveillant d’obliger le logiciel d’Orange à passer par un proxy configuré pour envoyer un mauvais fichier de mise à jour des signatures de logiciels P2P à bloquer. Lors des mises à jour, le service enregistré par le logiciel chercherait en effet à télécharger sur le serveur de Nordnet un fichier .exe compressé, qu’il décompresse dans un dossier temporaire avant de l’exécuter sans aucune vérification. Les mises à jour n’étant pas signées, n’importe quel code pourrait être exécuté avec les privilèges système.

Un hacker qui prendrait le contrôle du serveur de mise à jour pourrait aussi envoyer un code dont aucune signature ne sera vérifiée, et infecter alors l’ensemble des clients utilisateurs du logiciel d’Orange.

Le hacker diffuse dans son message le code source d’un proxy, configuré pour envoyer une mauvaise mise à jour. De manière plus anecdotique, il diffuse aussi le code source d’un keygen permettant de générer une clé d’utilisation du logiciel.

Il prévient par ailleurs qu’il n’a pas encore tout dit sur ses découvertes.

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Tous nos articles sont aussi sur notre profil Google : suivez-nous pour ne rien manquer !