Six hackers et activistes (Julian Kirsch, Christian Grothoff, Monika Ermert, Jacob Appelbaum, Laura Poitras, et Henrik Moltke) ont publié vendredi dernier dans le magazine allemand Heise de nouvelles révélations sur les programmes de surveillance mis en oeuvre par les Etats-Unis et ses plus proches alliés en matière d'espionnage, le Canada, le Royaume-Uni, l'Australie et la Nouvelle-Zélande. Documents à l'appui, ils ont révélé l'existence d'un programme mis en oeuvre depuis 2009 par la NSA, baptisé HACIENDA, qui permet au groupe des "Eye Fives" d'avoir une cartographie très complète des équipements informatiques connectés à Internet dans au moins 27 pays cibles, et de leur vulnérabilités.

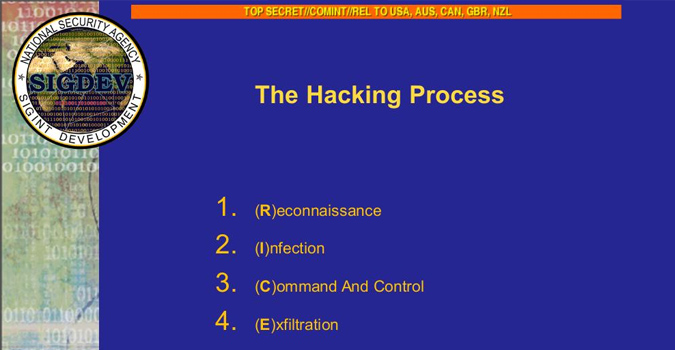

Pour établir cette cartographie, la NSA et l'agence britannique GCHQ utilisent une technique bien connue des hackers, le balayage de ports (ou port scanning). Elle vise à tirer profit du protocole TCP indispensable aux communications sur Internet, pour interroger chaque serveur et obtenir implicitement la confirmation que certains services sont présents. HACIENDA collecte non seulement des informations sur les ports ouverts, mais aussi des "bannières" qui lui permettent de savoir (en partie) quels logiciels tournent sur les serveurs, avec quelles versions — comme le fait Nmap. Une information très précieuse lorsqu'elle est associée à la connaissance de failles de sécurité dans ces logiciels.

Des techniques connues, une ampleur inédite

"Sachant que des scanners de ports comme Zmap publiés entre-temps permettent à n'importe qui de faire des scans massifs, ce n'est pas la technologie employée qui choque, mais plutôt l'échelle gargantuesque et l'ubiquité de l'opération", soulignent les auteurs. Selon le document qu'ils publient, les agences de renseignement scannent en totalité les réseaux de 27 pays (dont la liste est masquée), et proposent aux alliés d'ajouter des pays à la liste, sur simple demande.

Par ailleurs, Heise indique que les ordinateurs de monsieur-tout-le-monde, ou des serveurs mal sécurisés, sont référencés et exploités pour servir de relais (ou d'ORB, "Operational Relay Boxes") aux attaques et aux scans, afin d'éviter que la provenance des attaques soit détectée. Là encore, une méthode bien connue des hackers pour leurs botnets, avec les machines zombies.

Loin de se contenter de révéler l'information, les hackers ont décidé de contrer le port-scanning massif en proposant une amélioration du protocole, mise eau point par Kirsch et Grothoff, avec le système TCP Stealth.

"Nous devons livrer la bataille politique pour mettre fin à la surveillance de masse et pour réduire le volume de données collectées sur les gens", se félicite la Free Software Foundation, qui relaie leur proposition. "Sur un plan individuel, nous devons faire tout ce que nous pouvons pour contrecarrer les programmes de surveillance qui sont déjà en place".

"Le logiciel libre et ses idéaux sont cruciaux pour mettre fin aux surveillance massives gouvernementales", assure la FSF.

Le programme HACIENDA et TCP Stealth ont été présentés lors de la Rencontre des Hackers GNU, en Allemagne :

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Tous nos articles sont aussi sur notre profil Google : suivez-nous pour ne rien manquer !