C’est un rapport qui tombe à point nommé.

Alors que la communauté internationale s’inquiète des récentes déclarations du gouvernement sud-coréen, qui affirme que la Corée du Nord disposerait de suffisamment d’uranium hautement enrichi pour fabriquer de nombreuses bombes nucléaires, deux chercheurs d’ESET ont publié le 24 septembre 2025 une étude sur un acteur du cyberespace nord-coréen : Deceptivedevelopment.

Dans leur analyse technique, les chercheurs en cybersécurité révèlent entre autres que le groupe, longtemps cantonné au vol de crypto-monnaies avec des méthodes relativement basiques, a vu son arsenal s’améliorer. Cela, grâce à l’intégration, dans ses malwares, de blocs de code issus de la menace Lazarus. Cet autre groupe de hackers nord-coréen bien plus sophistiqué et accusé depuis de nombreuses années de contribuer au financement du programme nucléaire du régime.

Plus globalement, l’étude met en lumière les synergies qui existent au sein de l’écosystème du cyberespionnage et de la cybercriminalité nord-coréenne, où la frontière entre groupes de hackers directement financés par l’État et acteurs privés est souvent floue et mouvante.

Un groupe lié à Lazarus

Le premier lien mis en avant par les chercheurs d’ESET concerne donc la connexion entre les équipes de hackers de Lazarus et celles de DeceptiveDevelopment.

Ces dernières agissent depuis 2023 avec un objectif prioritaire de gain financier. Structurées en petites équipes autonomes qui mutualisent leurs outils et leur savoir-faire, elles ciblent principalement les développeurs de logiciels, en particulier ceux spécialisés dans les crypto-monnaies.

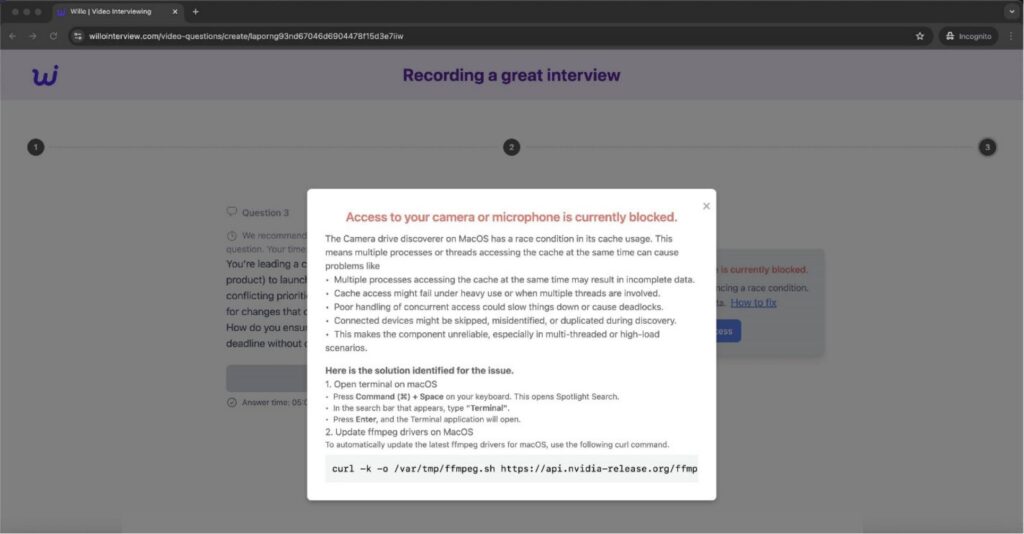

Leur mode opératoire est particulièrement fourbe : les membres créent de faux profils de recruteurs sur des plateformes comme LinkedIn, et proposent de prétendus entretiens d’embauche. Au cours du processus, ils transmettent des fichiers censés servir à des tests techniques, qui sont en réalité piégés. Une fois le code malveillant exécuté, la machine du développeur est infectée, ce qui permet aux attaquants de s’emparer de crypto-monnaies appartenant à la cible.

Jusqu’à récemment, les deux principaux outils utilisés par DeceptiveDevelopment pour ce type d’attaque étaient les malwares nommés BeaverTail et InvisibleFerret.

Mais voilà, les récentes analyses prouvent qu’un payload (ndlr : la partie du malware qui exécute l’action malveillante principale) appelé Tropidoor partage de nombreuses similarités de code avec PostNapTea, un cheval de Troie développé par le groupe Lazarus. Le rapport précise que ce malware a notamment été déployé lors de campagnes de cyberespionnage contre la Corée du Sud en 2022.

Une preuve, selon les chercheurs, de la porosité et la possible collaboration technique entre les deux groupes de hackers.

Un groupe lié aux IT workers

Le rapport d’ESET met également en lumière les liens étroits entre DeceptiveDevelopment et les IT workers nord-coréens.

Ces groupes, très suivis par les analystes en menace cyber, conduisent une campagne d’envergure visant à infiltrer les entreprises occidentales. Pour ce faire, ils sollicitent la coopération d’individus, notamment américains, pour installer des « laptop farms » chez eux, et ainsi infiltrer les entreprises autorisant le télétravail.

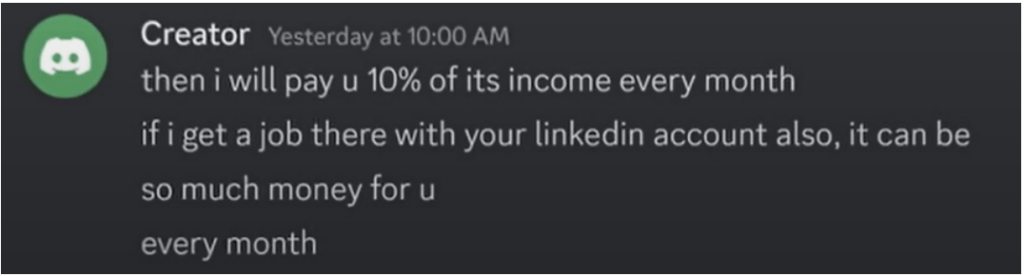

Les IT workers démarchent également des chercheurs d’emploi occidentaux sur différents réseaux sociaux, leur demandant d’utiliser leurs identités pour postuler à des offres d’emploi et maximiser leurs chances d’intégrer une société américaine ou européenne.

Un procédé qui vise avant tout à rapporter des fonds au régime de Pyongyang, tout en collectant des données d’entreprise pouvant servir à l’espionnage ou à l’extorsion.

Dans l’étude, les liens entre DeceptiveDevelopment et les IT workers sont multiples : partage d’emails, connexions sur GitHub entre profils de faux recruteurs et IT workers, mais également réutilisation des données collectées lors des faux entretiens menés par DeceptiveDevelopment.

L’ensemble forme une chaîne d’entraide efficace : DeceptiveDevelopment collecte des informations auprès des candidats qu’ils parviennent à tromper et les transmettent aux IT workers, qui se retrouvent plus armés pour réussir leurs prochains entretiens.

Un écosystème d’échange et de partage, mais des entités distinctes

Les chercheurs précisent néanmoins que la nature exacte des liens entre DeceptiveDevelopment et les IT workers nord-coréens demeure incertaine. Rien n’indique pour l’heure que les deux groupes ne font qu’un.

Il en va de même pour les rapprochements opérés avec des groupes APT comme Lazarus. Si certaines briques techniques sont partagées (comme le code des malwares), les profils et le niveau de sophistication avec les hackers de DeceptiveDevelopment diffèrent nettement.

La conclusion du rapport souligne que les frontières entre cybercriminalité traditionnelle et opérations cyber menées par la Corée du Nord sont de plus en plus floues. Elle met en lumière un écosystème où se croisent vols financiers, espionnage et développement d’infrastructures offensives, contribuant directement à financer les aspirations du régime de Kim Jong-Un.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Pour ne rien manquer de l’actualité, suivez Numerama sur Google !