En août 2025, les chercheurs de la société de cybersécurité Bitdefender identifiaient formellement un nouveau groupe APT baptisé Curly COMrades.

Cette nouvelle menace cyber se concentrerait sur des cibles situées en Europe de l’Est, « pour soutenir les intérêts russes » d’après Victor Vrabie, chercheur principal en sécurité chez Bitdefender.

Dans une nouvelle étude parue le 4 novembre 2025, ce spécialiste de l’analyse forensique numérique et de la rétro-ingénierie détaille le nouveau mode opératoire de Curly COMrades, qui mêle combinaison de malwares et exploitation des technologies de virtualisation pour infiltrer les réseaux des victimes en toute discrétion.

La virtualisation, élément central de l’attaque

Les premières traces de cette nouvelle campagne de piratage datent de juillet 2025. À ce moment, des commandes à distance sont détectées sur deux machines préalablement infectées. Les assaillants activent la fonctionnalité de virtualisation Microsoft Hyper-V tout en prenant la précaution de désactiver son interface de gestion. Un mini-environnement virtuel Linux Alpine est alors téléchargé.

Pour rappel, un environnement virtuel (VM pour Virtual Machine), est un espace numérique créé sur un ordinateur qui simule un « faux » ordinateur à l’intérieur du vrai. Cet environnement permet de faire fonctionner des programmes, d’installer des applications ou même un système d’exploitation complet, mais sans affecter le reste de la machine.

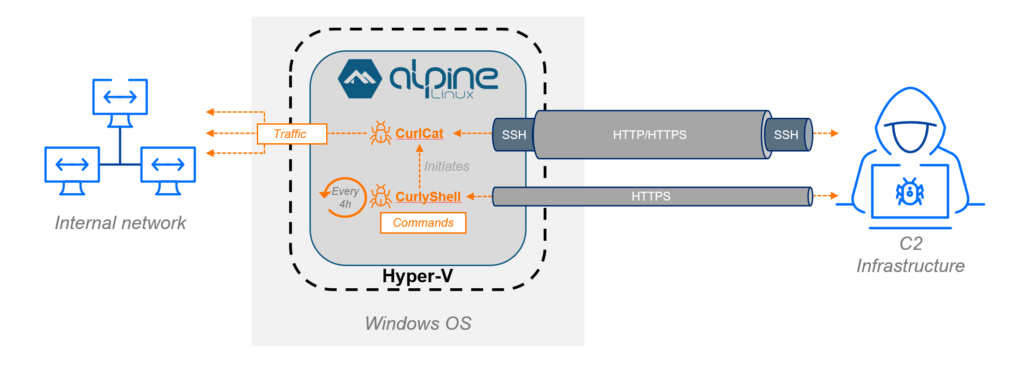

Et c’est précisément cet outil que vont exploiter les hackers de Curly COMrades. Dans cet environnement virtuel, ils installent deux logiciels malveillants : CurlyShell, qui permet un accès à distance à la machine compromise pour exécuter des commandes, et CurlCat, qui fait passer ces échanges à travers un tunnel caché dans le trafic web pour éviter d’être détectés.

Une enquête internationale

En isolant le logiciel malveillant et son environnement d’exécution au sein d’une machine virtuelle, les attaquants ont contourné efficacement de nombreux outils de détection.

Une discrétion accrue par la taille minuscule de la VM installée, n’utilisant que 120 Mo d’espace disque et 256 Mo de RAM.

L’étude ne donne pas de nombre exact ni d’identité précise des victimes.

Il est cependant dit que cette enquête est le fruit d’une collaboration internationale menée notamment avec le CERT géorgien (l’organisme national de réponse aux incidents informatiques), suite à la détection d’un échantillon de CurlCat observé sur leur réseau.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Pour ne rien manquer de l’actualité, suivez Numerama sur Google !