Voilà plus d’un an au moins que de nombreuses ambassades et institutions diplomatiques basées à Moscou sont surveillées à leur insu par les autorités russes. Un pavé dans la mare ? Peut-être, mais cette fois-ci, on connait les détails techniques qui permettent un tel espionnage.

C’est Microsoft qui décrit le mode opératoire d’une campagne ultra-sophistiquée, dont les premiers signes remontent à 2024. Dans un rapport publié le 31 juillet 2025, le géant américain explique étape par étape les méthodes employées par le groupe Secret Blizzard, aussi connu sous le nom de Venomous Bear. Des hackers qui agiraient sous la houlette du Service fédéral de sécurité russe, selon plusieurs rapports des autorités américaines.

Fait rare révélé par cette enquête : l’accès initial ne se fait pas à travers une campagne classique de phishing ciblée, mais directement via le fournisseur d’accès à internet, au cœur du réseau, là où tout le trafic Internet transite.

Compromis à la racine

Ce niveau d’attaque, communément appelé ISP level ou FAI pour Fournisseur d’Accès à Internet, permet une intrusion en silence et sur le long terme de tout ce qui se passe sur un réseau. En mettant en place une attaque de type man-in-the-middle, l’assaillant peut intercepter l’ensemble du trafic et récolter les informations qui lui semblent intéressantes. Particulièrement utile, dans un contexte diplomatique si mouvant.

Pour réaliser une telle infiltration, Secret Blizzard s’est donc installé à l’intérieur même du système des fournisseurs d’accès internet russe. Ainsi, lorsque la cible, un employé d’ambassade par exemple, essaye de se connecter à Internet, il est soudainement redirigé vers une page spéciale, appelée « portail captif ».

On croise ce type de page dans les hôtels ou aéroports : elle demande généralement de cliquer sur un lien ou de remplir quelques informations pour accéder à Internet.

Mais, dans cette affaire, la page est falsifiée et contrôlée par les hackers russes : elle simule une panne ou réclame l’installation d’un fichier censé sécuriser la connexion.

ApolloShadow au cœur de la chaîne d’infection

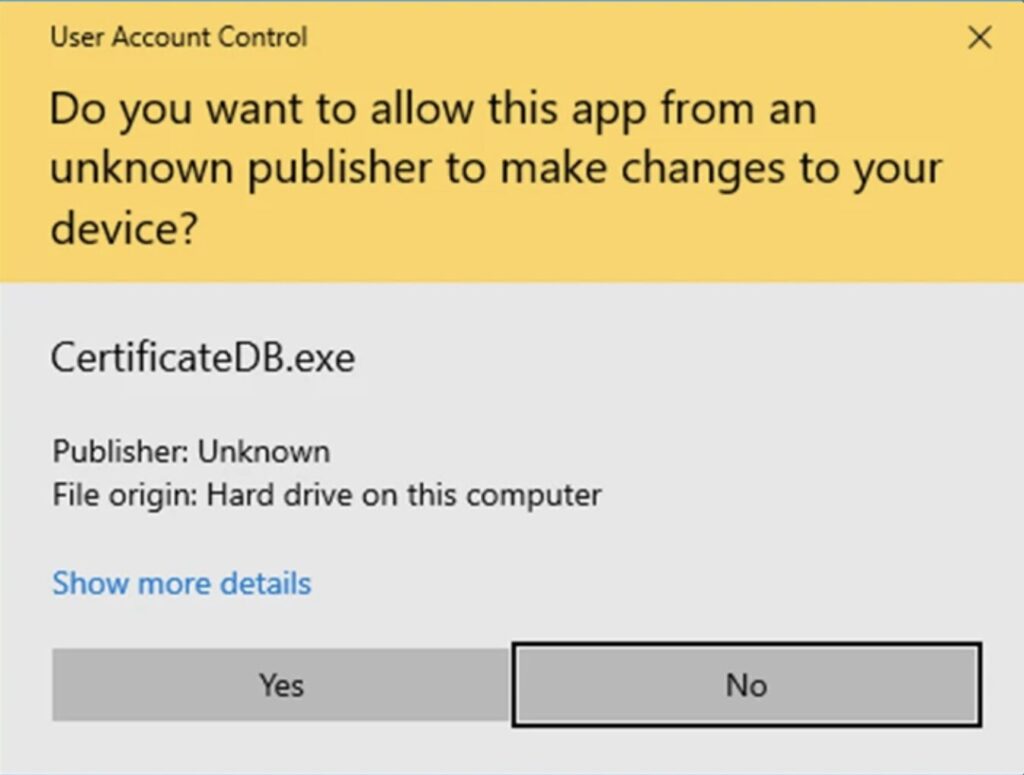

Pour contourner ce blocage et poursuivre l’attaque, le portail frauduleux propose alors au diplomate d’installer une « mise à jour de sécurité » ou un « certificat ». C’est là le cœur de l’opération : le fichier proposé à l’installation est en réalité le malware ApolloShadow, qui s’installe discrètement sur l’ordinateur dès son ouverture.

Élaboré par le groupe Secret Blizzard, ApolloShadow est une arme de cybersurveillance redoutable. Ce malware permet entre autres à l’attaquant d’espionner les connexions chiffrées, de modifier la configuration de sécurité du poste ou de créer un compte administrateur caché pour assurer la persistance de l’infection.

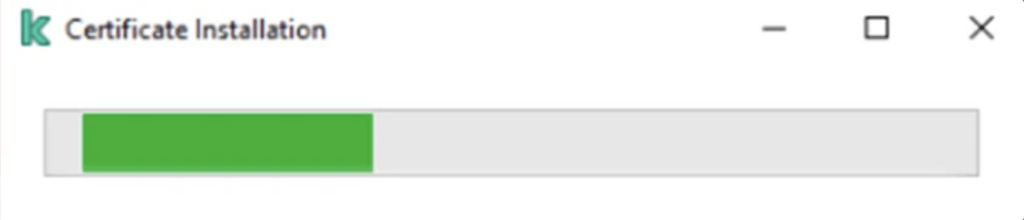

Après l’installation, le logiciel malveillant vérifie le niveau de privilèges : si l’utilisateur n’est pas administrateur, il affiche une fenêtre incitant à installer des certificats via un faux installateur présenté sous une marque de confiance comme Kaspersky, afin d’obtenir l’ensemble des droits nécessaires et avoir un accès total, discret et durable à la machine.

Un mode opératoire efficace, discret et toujours actif

Selon Microsoft cette campagne d’espionnage est toujours active et de nombreuses ambassades pourraient être concernées.

Le mode opératoire inquiète outre-atlantique, alors que de nombreuses interrogations sur la gestion des communications sensibles par l’administration Trump avaient récemment été soulevées. Steve Witkoff, envoyé spécial américain pour l’Ukraine et le Moyen-Orient, était à Moscou lors de l’incident du chat Signal en mars.

Ce type d’espionnage au cœur des fournisseurs d’accès n’est pas une première : en 2023, un mode opératoire similaire a été documenté en Biélorussie par les équipes d’ESET. Les pirates ciblaient déjà les ambassades afin d’intercepter documents et communications confidentielles.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Pour ne rien manquer de l’actualité, suivez Numerama sur Google !