De générations en générations, les réseaux télécoms ont accentué leurs mécanismes de sécurisation et de chiffrement qui empêchent qu’un tiers puisse écouter des conversations, savoir qui appelle qui, ou intercepter des SMS. Mais toutes ces protections ne servent à rien si les téléphones, à l’insu de leurs propriétaires, acceptent de revenir vers des anciennes générations de réseaux.

C’est tout le problème, déjà bien connu, décrit par la hackeuse chinoise Wanqiao Zhang lors de la conférence Ruxcon à Melbourne. Chercheuse en sécurité au sein de l’entreprise Qihoo 360, elle a démontré qu’il était possible d’attaquer un téléphone 4G utilisant le protocole LTE ou TDD-LTE, pour l’obliger à passer par le protocole 2G, dont la sécurisation est percée depuis de très nombreuses années.

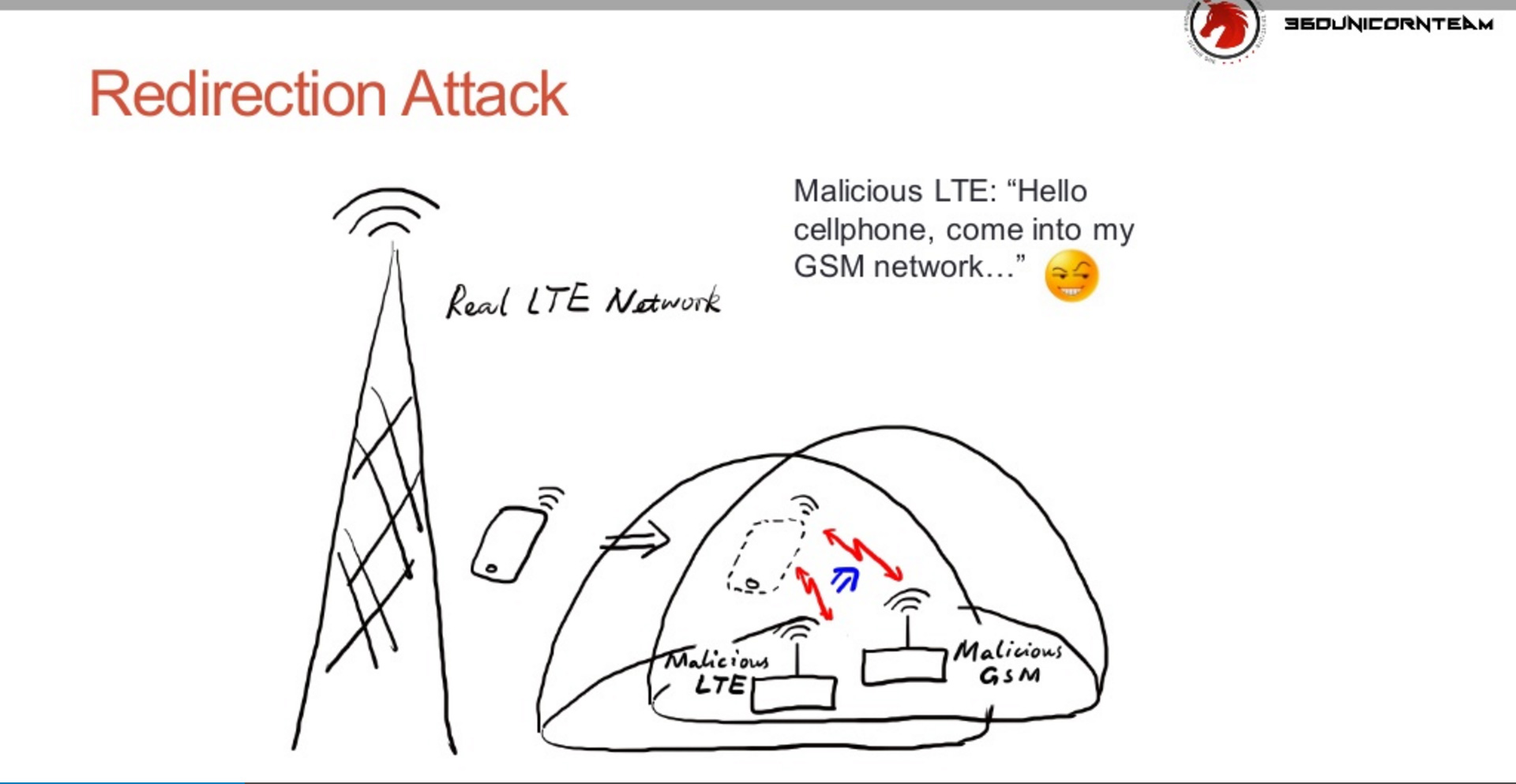

Le principe de l’attaque, similaire au fonctionnement des stations IMSI catchers utilisées par la police, consiste à créer une fausse antenne LTE en utilisant par exemple Open LTE, sur laquelle les téléphones attaqués vont venir se connecter en priorité parce qu’il s’agit de l’antenne la plus puissante dans le secteur géographique. Une fois la connexion établie, une série d’échanges de messages a lieu qui font croire que le réseau LTE est inactif ou saturé, et invitent à passer plutôt par le réseau 2G, non sécurisé.

Un IMSI-catcher peut simuler la présence d’une antenne LTE et provoquer un basculement vers une fausse antenne-relais 2G, non sécurisée.

Ce n’est pas tellement un bug, mais plutôt une faille induite par les protocoles définis par l’alliance 3GPP (Third Generation Partnership Project), pour assurer la continuité des services en cas de catastrophe ou d’incidents majeurs qui perturberaient le réseau. Mais le problème c’est que l’utilisateur n’est jamais averti du basculement de ses communications vers un réseau non sécurisé.

Une réunion a eu lieu au mois de mai, qui vise précisément à endiguer cette faille connue depuis 2006. Il est proposé par exemple de rejeter l’authentification à sens unique, ou abandonner la dégradation des protocoles de chiffrement. Wanqiao Zhang propose pour sa part que les fabricants de téléphones alertent clairement les utilisateurs en cas de redirection vers une antenne relais mal sécurisée.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Pour ne rien manquer de l’actualité, suivez Numerama sur Google !