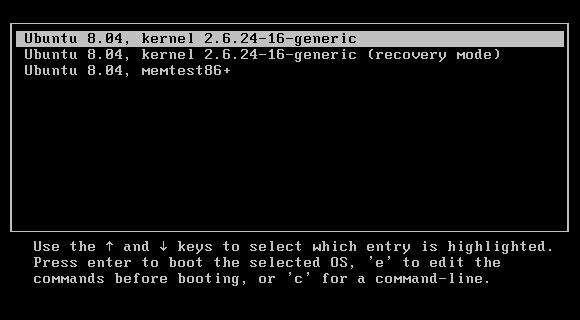

Même dans un logiciel libre, des failles et des bugs peuvent apparaître et compromettre la sécurité de l’usager. Cela s’est encore vérifié récemment : deux chercheurs ont en effet mis en lumière il y a peu une méthode permettant d’exploiter une faille de Grub — un outil qui permet de choisir un système d’exploitation au moment du démarrage du PC, si plusieurs d’entre eux sont installés —, pour accéder à Linux.

Comment ? Avec une technique très simple sur le papier ! Il suffit d’appuyer 28 fois sur la touche « retour arrière » lorsque le chargeur d’amorçage (bootloader) demande un nom d’utilisateur. À ce moment-là, raconte Lifehacker, le système d’exploitation bascule dans le mode de secours de Grub (« Grub rescue shell »), permettant à quelqu’un d’accéder aux données de l’ordinateur ou d’installer un logiciel malveillant.

En clair,

Accueil de Grub

– SF007

Facile. Du moins, en théorie. Car dans la pratique, c’est une toute autre affaire : il faut en effet avoir un accès physique au clavier du PC pour pouvoir faire cette manipulation, ce qui exclut a priori les tentatives de piratage à distance. De plus, le bug sera de moins en moins exploitable avec le temps : en effet, un patch de Grub2 est proposé par les principales distributions Linux que sont Ubuntu, Red Hat, et Debian.

Les deux chercheurs, qui travaillent à l’université polytechnique de Valence, au sein d’un groupe consacré à la cybersécurité, avaient publié un patch de leur côté pour permettre de corriger le bug.

Article mis à jour pour mieux préciser que la faille concerne Grub et non GNU/Linux en tant que tel.

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Pour ne rien manquer de l’actualité, suivez Numerama sur Google !