Comme bien des opérations de cyberespionnage, tout commence ici par une campagne de phishing.

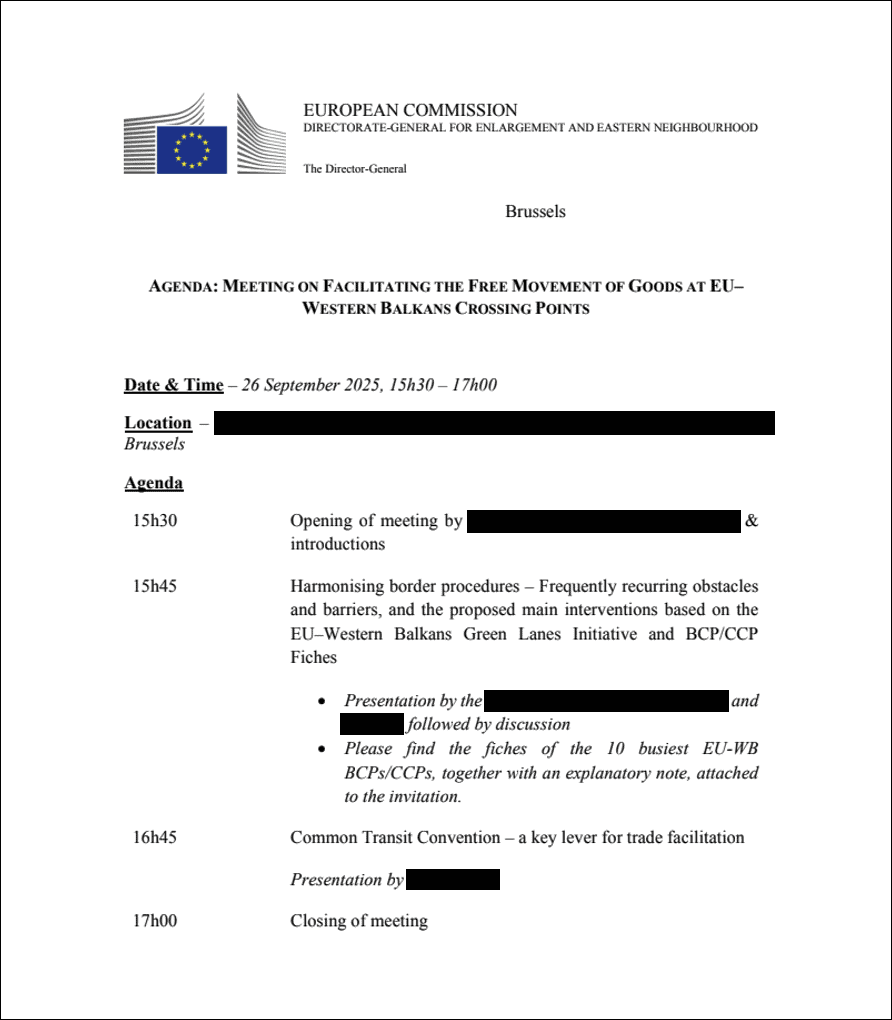

Dans les courriels frauduleux, un lien URL invite la cible à consulter des informations sur une réunion de la Commission européenne.

Lorsqu’elle clique, un document PDF (l’ordre du jour officiel d’une réunion) s’affiche à l’écran. Mais c’est ce qui opère en coulisses qui a alerté les chercheurs d’Arctic Wolf.

Leur étude, publiée le 30 octobre 2025, révèle une vaste campagne de cyberespionnage orchestrée par un groupe APT affilié à la Chine.

Les opérations auraient principalement visé des entités diplomatiques hongroises et belges, mais pourraient, selon le rapport, « s’étendre à l’ensemble de la communauté diplomatique européenne ».

Hameçonnage, faille Windows et cheval de Troie

L’ouverture du document PDF piégé n’est que la première étape de la campagne de vol de données.

L’objectif est ici d’injecter sur l’ordinateur de la cible des fichiers LNK, qui sont des raccourcis Windows, et de les utiliser comme vecteurs d’attaque.

Ces fichiers sont dans le viseur des experts en cybersécurité depuis mars 2025, car ils exploitent une faille critique dans Windows permettant à un attaquant d’exécuter discrètement des commandes malveillantes sur la machine de la victime.

Dans cette campagne précise, l’exploitation de la vulnérabilité permet d’aboutir à l’installation du cheval de Troie d’accès à distance PlugX.

Une fois implanté sur l’ordinateur d’un diplomate européen, ce malware offre aux assaillants un contrôle persistant et non autorisé sur le système compromis, et des capacités redoutables : exfiltration de documents sensibles ou confidentiels, surveillance en temps réel des discussions politiques et des processus décisionnels, collecte d’identifiants pour accéder aux réseaux diplomatiques et à des systèmes partenaires, mais aussi surveillance des calendriers officiels et des plans de voyage.

Attribution à un groupe lié à la Chine

Pour les chercheurs d’Arctic Wolf, cette campagne porte la signature d’UNC6384, un groupe déjà identifié par les équipes de cybersécurité de Google et connu pour agir au service du pouvoir chinois : « Cette attribution repose sur de multiples éléments de preuve convergents, notamment les outils malveillants utilisés, les procédures tactiques, un ciblage similaire et des infrastructures proches de celles d’opérations d’UNC6384 déjà documentées », précisent-ils dans le rapport.

Du côté de la faille exploitée, Microsoft déclarait en mars dernier à BleepingComputer « envisager de corriger » cette vulnérabilité zero-day, tout en estimant qu’elle « ne justifiait pas une intervention immédiate ». À ce jour, l’entreprise n’a toujours pas publié de correctif de sécurité pour cette faille.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Tous nos articles sont aussi sur notre profil Google : suivez-nous pour ne rien manquer !