Lockbit est coupé dans son élan. Alors que le groupe de pirates enchaine des cyberattaques médiatiques, une dispute interne a mené à la fuite du « builder » – le kit de création – de leur propre logiciel malveillant sur les réseaux sociaux, le 21 septembre. Un mystérieux compte baptisé Ali Qushji, créé le même jour, a publié sur Twitter un fichier avec les éléments et le code requis pour assembler le ransomware (ou rançongiciel en français) de Lockbit.

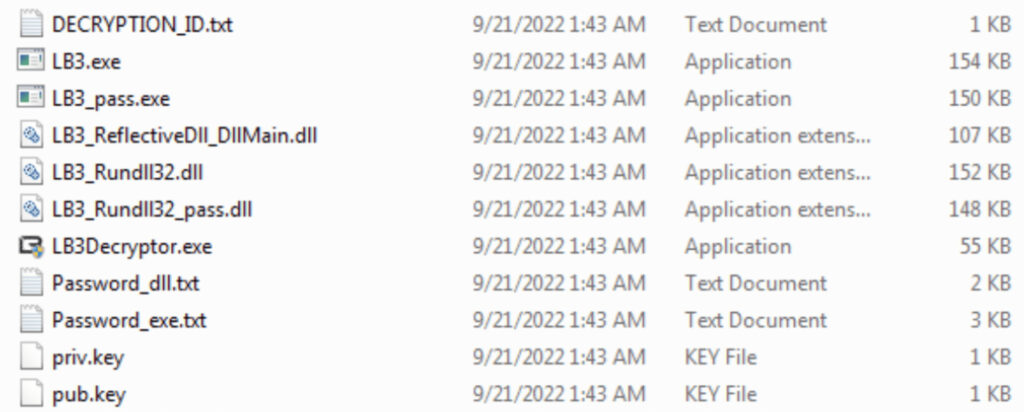

Ce malware est aujourd’hui l’un des plus efficaces sur le marché pour dérober et piéger les données des victimes. Il a connu une importante attention médiatique quand il a été utilisé dans l’attaque contre l’hôpital de Corbeil-Essonnes le 12 septembre. Le fichier est toujours disponible sur GitHub. Selon Bleeping Computer, qui a pu consulter les documents, le builder se compose de quatre fichiers, dont un générateur de clés de chiffrement et les consignes de configuration. Le média américain est même parvenu à personnaliser le logiciel grâce aux éléments mis en ligne.

Une histoire de salaire

Un tel builder disponible librement sur le net offre de facto un kit de fabrication clé en main de ransomware à des milliers de hackers pour configurer leur propre outil et mener à leur tour des opérations similaires. Maintenant, comment un fichier aussi essentiel et uniquement détenu par Lockbit a pu se retrouver sur Twitter ? 3xp0rt, chercheur en cybersécurité, fait état d’un conflit qui a causé ce leak.

Sur un forum de hackers russes, fermé aux nouveaux membres, l’administrateur du collectif de malfaiteurs a expliqué avoir fait appel à un développeur pour améliorer le logiciel, comme le ferait une société ordinaire. Lockbit a refusé de payer son prestataire après des retards dans la délivrance du logiciel et lui a promis l’argent une fois les tâches terminées. Après plusieurs disputes, le développeur en question a finalement décidé de se retirer du projet et à balancer tous les fichiers sur Github.

Il avait d’abord contacté vx-underground, un célèbre blog de chercheurs en cyber, mais ces derniers ont refusé de récupérer le builder, conscients qu’il serait utile à de nombreux malfaiteurs.

Lockbit ne va pas s’éteindre pour autant. « Cette situation est évidemment désagréable, mais cela nous motive à trouver de nouveaux développeurs et coder de nouveaux produits », avance l’administrateur du groupe sur un forum. En l’espace d’un an, le collectif est devenu l’un des plus les prolifiques dans le monde des hackers, avec plus d’un tiers des attaques par ransomware répertoriées en mai/juin dernier, selon un rapport d’Intel471.

Ce n’est pas la première fois non plus qu’un code source est dévoilé. Le ransomware Babuk a fait l’objet d’une fuite en juin 2021, ce malware destiné à chiffrer des documents Windows est toujours utilisé. En mars 2022, c’est au tour du groupe de hackers russe Conti de subir un leak après l’annonce de leur soutien à Vladmir Poutine. Le code source avait rapidement été récupéré par le collectif NB65 pour lancer des attaques en Russie. Les chercheurs en cyber auront aussi l’occasion de travailler sur ce malware pour mettre à jour leur système de défense mais les pirates ont généralement un coup d’avance. On peut naturellement s’attendre à voir apparaître des variants de Lockbit dans les prochains mois.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Marre des réseaux sociaux ? Rejoignez la communauté Numerama sur WhatsApp !