Pour protéger leur anonymat, beaucoup d'internautes ont recours à des services de VPN qui permettent de naviguer sur Internet en utilisant une adresse IP de substitution. Mais une faille de sécurité a été rendue publique cette semaine, qui permet à des sites web de découvrir l'adresse IP réelle de l'internaute, lorsqu'il utilise Firefox ou Chrome sous Windows. Les autres systèmes d'exploitation ne seraient pas touchés.

L'attaque consiste pour les sites malveillants à exploiter le protocole WebRTC implémenté dans Firefox et Chrome, qui permet au navigateur d'effectuer une requête vers un serveur STUN pour connaître son adresse IP publique, communiquée au client distant pour établir une communication. Le serveur STUN renvoie au navigateur à la fois l'adresse IP privée et l'adresse IP publique, et ces données deviennent alors disponibles par une simple instruction javascript exécutée par le site visité. C'est l'objet de cette démonstration sur une page Github.

En attendant un éventuel correctif dans Firefox et Chrome, un add-on a été mis en ligne pour Chrome, qui permet de désactiver complètement WebRTC et de l'activer qu'en cas de besoin.

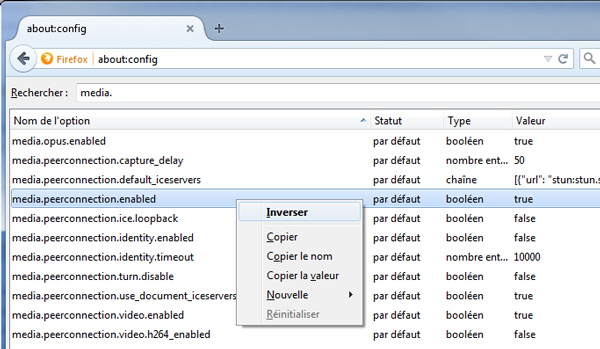

Sous Firefox, il faut se rendre dans le panneau about:config, et inverser l'option media.peerconnection.enabled, pour la mettre sur "false" :

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Pour ne rien manquer de l’actualité, suivez Numerama sur Google !