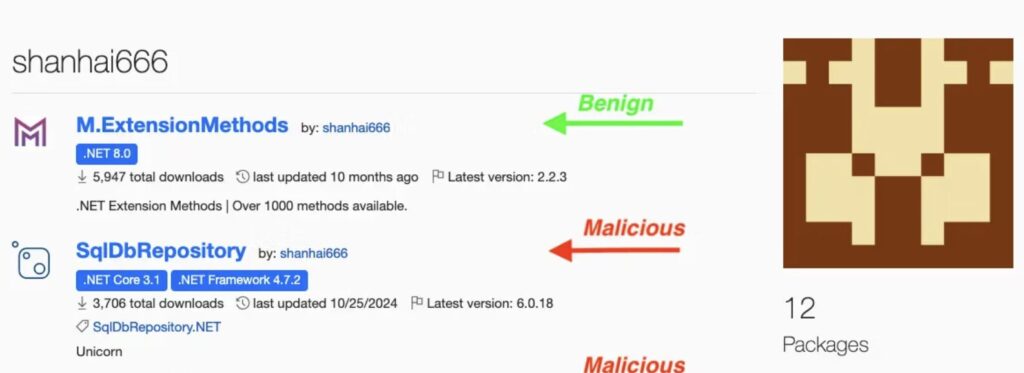

L’auteur de cette menace porte le pseudonyme de shanhai666.

Entre 2023 et 2024, ce compte anonyme inscrit sur la plateforme NuGet a publié 12 paquets de code : neuf contiennent du code malveillant, tandis que les trois autres sont légitimes et inoffensifs, destinées à asseoir sa crédibilité.

Pour faire simple, NuGet est une sorte de boutique en ligne gratuite où les développeurs de logiciels peuvent télécharger ou partager des modules et ajouter facilement de nouvelles fonctionnalités à leurs programmes.

Semer du code malveillant dans de telles plateformes est un enjeu stratégique pour les cybercriminels qui peuvent ainsi mettre en place des supply chain attacks à moindre frais.

Pari réussi pour shanhai666 dont les codes malveillants ont été téléchargés 9 488 fois. Signalés à la plateforme par les chercheurs en cybersécurité de la société Socket le 5 novembre 2025, ces pièges encore disséminés dans la nature sont de réelles bombes à retardement.

Un déclenchement différé et aléatoire

Le but final de ces morceaux de code ? Saboter les opérations des bases de données dans lesquelles ils sont installés et corrompre les systèmes de contrôle industriels.

L’intention est claire, il s’agit de rester discret. Selon les chercheurs, le code est « fonctionnel à 99 % » et tous les paquets fournissent en premier lieu des fonctionnalités légitimes. Puis, de façon aléatoire, ils injectent ensuite le code malveillant lorsqu’une requête est effectuée.

Pour brouiller les pistes, le sabotage ne survient que lors de 20 % des requêtes. À cela s’ajoutent des déclenchements différés : certains sabotages démarrent 30 minutes après l’installation, d’autres, des années plus tard.

Des dates fixes sont ainsi disséminées dans le code, la dernière étant programmée pour le 29 novembre 2028.

« Cette approche progressive donne au pirate une fenêtre plus longue pour multiplier les victimes avant l’activation du logiciel malveillant à retardement, tout en perturbant immédiatement les systèmes de contrôle », expliquent les chercheurs de Socket.

Un risque de dispersion

On ignore encore qui est à l’origine de cette attaque, mais Socket précise que l’analyse du code source et le choix du nom « shanhai666 » laissent penser qu’il pourrait s’agir d’un acteur malveillant d’origine chinoise.

Après le signalement, tous les paquets ont été retirés de la plateforme NuGet.

L’entreprise spécialisée dans la sécurité de la chaîne d’approvisionnement logicielle reste inquiète de la dispersion de la menace :

« Les développeurs ayant installé ces packages en 2024 auront changé d’entreprise ou de projet d’ici 2027-2028, date à laquelle la charge utile pourrait se déclencher. »

La liste des paquets malveillants concernés par cette affaire sont les suivants :

- MyDbRepository (Dernière mise à jour : 13 mai 2023)

- MCDbRepository (Dernière mise à jour : 5 juin 2024)

- Sharp7Extend (Dernière mise à jour : 14 août 2024)

- SqlDbRepository (Dernière mise à jour : 24 octobre 2024)

- SqlRepository (Dernière mise à jour : 25 octobre 2024)

- Test SqlUnicornCore (Dernière mise à jour : 26 octobre 2024)

- SqlUnicornCore (Dernière mise à jour : 26 octobre 2024)

- SqlUnicorn.Core (Dernière mise à jour : 27 octobre 2024)

- Dépôt SQLite (Dernière mise à jour : 28 octobre 2024)

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Pour ne rien manquer de l’actualité, suivez Numerama sur Google !