Gratuit et pratique, le piège parfait ?

Des hackers se sont reposés sur la popularité des éditeurs de PDF pour mettre en place une large campagne de diffusion de malware.

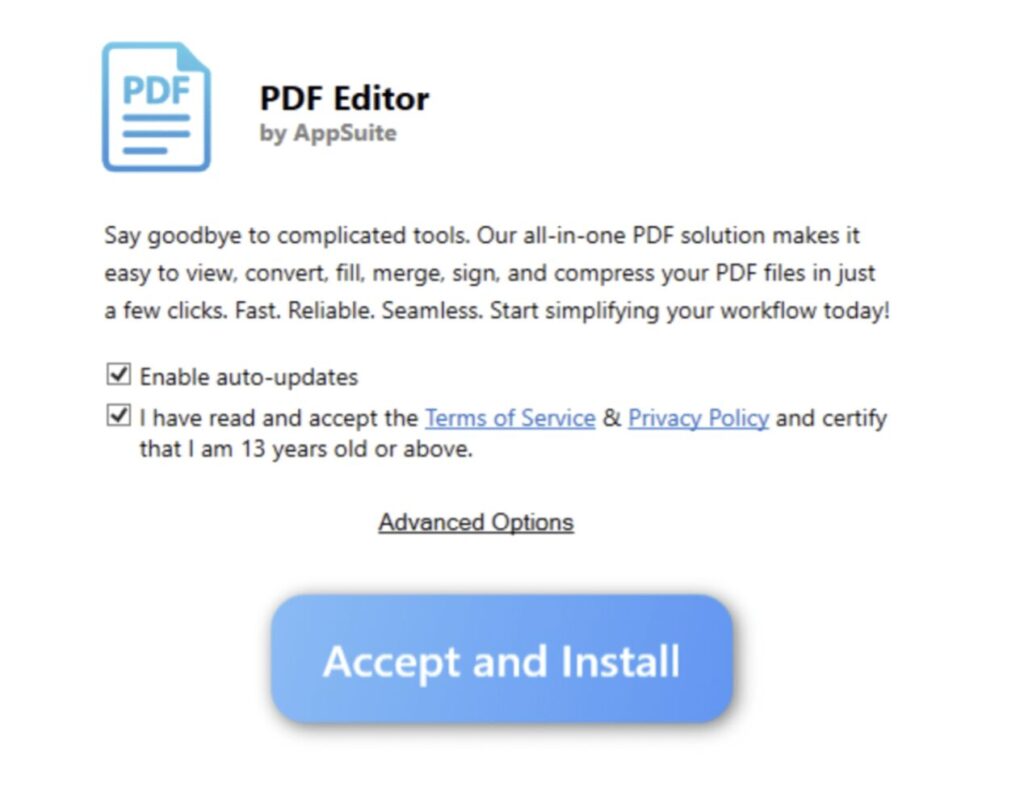

La stratégie décrite par les chercheurs de Truesec dans un blog paru le 27 août 2025 est particulièrement sournoise. En utilisant Google Ads, les pirates ont promu des sites proposant le téléchargement gratuit de l’outil nommé « AppSuite PDF Editor ».

Pour éviter toute détection et soupçons, la première version de l’application était totalement inoffensive.

Ce n’est qu’au bout de plusieurs mois, via une mise à jour, que l’outil est devenu un véritable chasseur d’informations sensibles, grâce à l’intégration de l’infostealer nommé Tampered Chef.

Une mise à jour comme déclencheur

Cette campagne en plusieurs étapes débute le 26 juin 2025, date à laquelle la plupart des sites hébergeant AppSuite PDF Editor sont créés.

Durant les premières semaines, l’application remplit les fonctions promises et l’utilisateur peut éditer ses PDF sans aucune anomalie. Une version inoffensive qui passe tous les tests requis pour être vérifiée par les services d’analyse des logiciels malveillants et qui gagne doucement en crédibilité.

La promotion de l’outil est alors décuplée grâce à une campagne Google Ads finançait par les pirates.

Mais les chercheurs de Truesec relèvent déjà un signe suspect dans cette première version : le logiciel vérifie régulièrement s’il doit être mis à jour via un fichier .js dédié.

C’est le 21 août 2025 que le piège se referme. La mise à jour, appelée par la commande –fullupdate, intègre le logiciel malveillant TamperedChef à l’éditeur PDF.

L’infostealer conçu pour voler les données sensibles des utilisateurs s’active. Ses cibles ? Identifiants, cookies, et informations confidentielles stockées dans le navigateur.

TamperedChef analyse également les outils de sécurité présents dans les machines infectées et inscrit des éléments dans le registre de Windows pour assurer sa persistance à chaque redémarrage.

Quelle ampleur pour cette campagne ?

En tout, les chercheurs de TrueSec ont recensé plus de 50 domaines liés à cette opération et estiment que le groupe de hackers pourrait être derrière le déploiement d’autres outils malveillants.

Parmi eux, les navigateurs OneStart et Epibrowser, régulièrement identifiés comme PUP (Potentially Unwanted Programs). En plus de remplir le rôle d’infostealers, ces applications sont suspectées d’exécuter des commandes non sollicitées et de télécharger d’autres fichiers suspects sur les machines infectées.

Leur large diffusion avait par ailleurs été rendue possible par des campagnes Google Ads, un fléau relevé par de nombreux utilisateurs sur Reddit.

Des outils existent pour se prémunir face à ces pièges et pour évaluer le risque porté par certains fichiers téléchargés.

AppLocker permet de contrôler les logiciels autorisés à s’exécuter sur les appareils Windows. VirusTotal, quant à lui, offre la possibilité d’analyser gratuitement un fichier ou une URL, afin de détecter la présence éventuelle de logiciels malveillants avant toute utilisation.

Et pour éditer vos PDF en toute sécurité, vous pouvez retrouver les meilleurs outils (de confiance), juste ici.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Pour ne rien manquer de l’actualité, suivez Numerama sur Google !