Le sturnus désigne communément un type d’oiseau, dont l’espèce la plus connue en Europe est l’étourneau sansonnet.

De taille moyenne, au plumage noir irisé tacheté de blanc, il possède des facultés vocales remarquables qui lui confèrent un répertoire que le site spécialisé oiseau.net qualifie de « très vaste et presque intraduisible ».

Pourquoi parle-t-on de cela dans la rubrique Cyberguerre ? Eh bien parce que ces aptitudes à rendre un signal incompréhensible ont inspiré l’équipe de chercheurs en cybersécurité de Threat Fabric, lorsqu’ils ont baptisé leur dernière découverte : Sturnus.

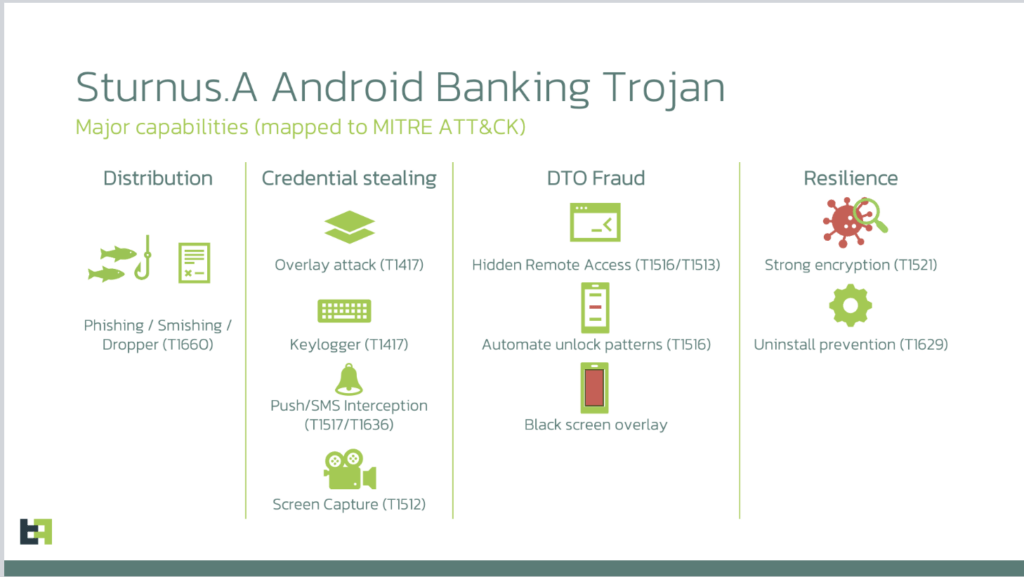

Dans une étude parue le 20 novembre 2025, les chercheurs dévoilent un nouveau malware particulièrement sophistiqué qui cible les téléphones Android. Sturnus se distingue par sa capacité à s’emparer de l’intégralité du contrôle de l’appareil infecté et à espionner entre autres des applications de messagerie ultra-populaires comme WhatsApp, Telegram ou Signal.

Un mouchard dans le téléphone

Comment ce malware parvient à intercepter des messages censés être chiffrés ? Il ne casse pas le chiffrement lui-même, mais capture les messages lorsque l’utilisateur les consulte sur le téléphone infecté.

Pour cela, il exploite le service d’accessibilité d’Android, initialement conçu pour aider les personnes en situation de handicap.

En obtenant les droits sur cette fonctionnalité, Sturnus analyse le journal d’événements et intercepte tout ce qui s’affiche à l’écran. Il lit ainsi chaque mot tapé ou affiché, que ce soit un message WhatsApp, Signal ou Telegram, comme un espion qui lirait par-dessus l’épaule de la victime.

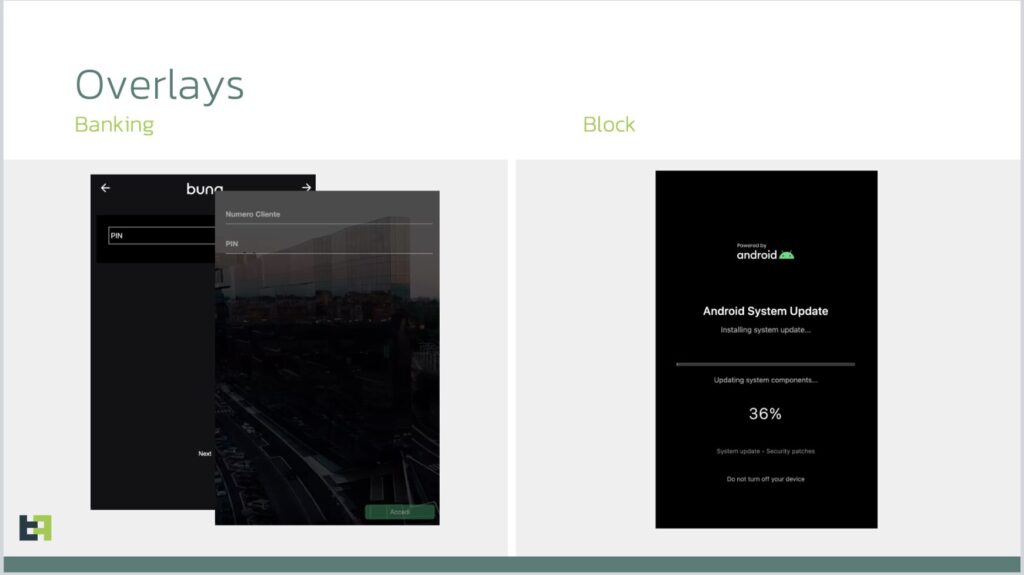

Par ailleurs, Sturnus dispose d’autres fonctionnalités malveillantes. Parmi lesquelles, un mécanisme de superposition HTML qui permet de créer une sorte de calque entre l’utilisateur et le site web sans que celui-ci ne s’en aperçoive.

Si la cible consulte sa banque, par exemple, le calque viendra imiter les éléments visuels du site. Une fois les identifiants saisis, ils seront exfiltrés directement vers l’assaillant.

Ce système de calque sert également de « rideau ». Dans un exemple partagé par les chercheurs, le téléphone affiche une page de chargement de mise à jour d’Android prenant l’entièreté de l’écran et bloquant tout retour visuel pendant que le logiciel malveillant fonctionne en arrière-plan.

À l’aube d’une campagne de grande envergure ?

Pour l’heure, les chercheurs n’ont pas encore identifié comment le logiciel malveillant Sturnus est ou sera diffusé. Interrogées par le média américain Bleeping Computer, les équipes de Threat Fabric estiment que la publicité malveillante et les campagnes de phishing seront probablement les principales méthodes de propagation de Sturnus.

D’après le rapport technique, la campagne est actuellement en phase de développement ou de tests. Il est déjà possible d’observer que des calques HTML ont été configurés pour des attaques ciblées contre des institutions financières, en particulier en Europe du Sud et centrale, ce qui laisse supposer la préparation d’une offensive à grande échelle.

« Si nous soulignons que le logiciel malveillant est probablement encore en phase de pré-déploiement, il est néanmoins pleinement fonctionnel », alertent les chercheurs de Threat Fabric.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Pour ne rien manquer de l’actualité, suivez Numerama sur Google !