Après le logiciel espion Pegasus, voici le malware Predator

Des investigations menées par Citizen Lab, un laboratoire de recherche affilié à l'université de Toronto, au Canada, ont mis au jour l'existence d'une nouvelle opération d'espionnage, qui a pris pour cible au moins deux personnalités égyptiennes, dont Ayman Nour, un homme politique actuellement exilé en Turquie après avoir été emprisonné à plusieurs reprises. Les découvertes de Citizen Lab montrent que l'intéressé et le présentateur d'un programme d'information populaire qui a souhaité rester anonyme ont été ciblés par un nouveau logiciel malveillant rappelant le très sulfureux Pegasus, un malware conçu par l'entreprise israélienne NSO Group dont l'existence est documentée dès 2016, mais qui a suscité une attention accrue en 2021.Qu'est-ce qu'il se passe ?

Cette fois, il est question d'un programme informatique appelé Predator, un nom autrement plus significatif dans ses intentions. Dans le cadre de l'enquête menée par Citizen Lab, il apparait que ce malware peut se propager dans des versions récentes d'iOS -- en tout cas jusqu'à iOS 14.6, une branche qui est sortie au mois de mai 2021.

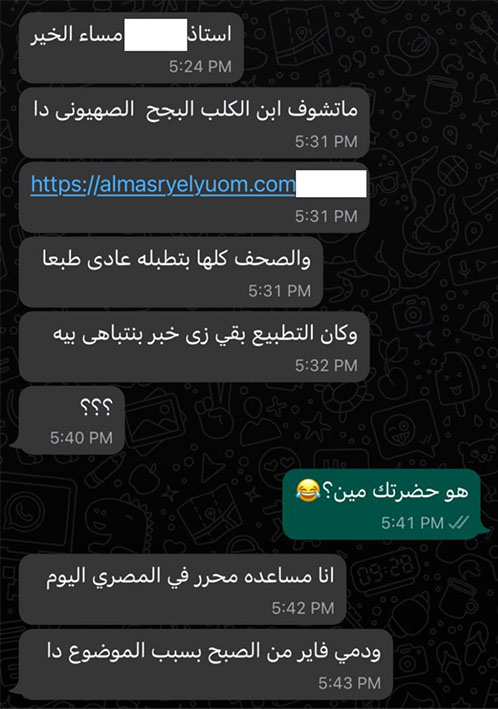

Le malware est décrit comme capable de passer d'un smartphone à l'autre, via des liens transmis par WhatsApp, une messagerie instantanée dont l'atout est d'assurer des échanges chiffrés de bout en bout. Cela dit, le service ne peut pas grand chose dans le cas où un émetteur diffuse volontairement ou à son insu des liens vérolés. C'est d'ailleurs ainsi que des attaques de NSO étaient exécutées.

« Les deux cibles ont été piratées avec Predator en juin 2021 », commente Citizen Lab. Dans le cas d'Ayman Nour, il semble que son profil intéressait beaucoup des tiers : son téléphone a été simultanément infecté par les logiciels espions Predator et Pegasus. L'organisation canadienne ajoute que chaque malware était exploité par deux clients gouvernementaux différents.

C'est presque par hasard qu'Ayman Nour a estimé qu'il y avait un problème avec son mobile. En effet, il a trouvé que son téléphone chauffait un peu trop compte tenu de l'usage qu'il en faisait. Forcément : avec deux logiciels d'espionnage qui étaient en train de tourner en arrière-plan pour épier ses moindres faits et gestes, cela a eu un impact sur le téléphone.

Y a-t-il d'autres personnes touchées par Predador ?

C'est fort possible, au regard du nombre et de la localisation géographique de serveurs en lien avec ce programme. Predator est possiblement utilisé par des clients situés en Égypte, en Arménie, en Indonésie, à Madagascar, à Oman, et en Arabie saoudite. Plus près de nous, ou trouve aussi deux pays européens : la Serbie et la Grèce. Il n'est pas fait mention de la France.

D'autres pays sont également cités dans le cadre d'un rapport écrit par Meta, la maison-mère de Facebook. Certains déjà évoqués par Citizen Lab sont repris, mais on trouve également la Colombie, la Côte d'Ivoire, le Vietnam, les Philippines et l'Allemagne. Meta précise que ce sont des clients identifiés dans ces pays : il n'est pas certain que les gouvernements soient en cause.

Ce qui est sûr, c'est que d'autres personnes d'intérêt -- des militants des droits de l'homme, des opposants politiques, des journalistes, des personnalités publiques -- sont ciblées par des logiciels semblables, puisque le document de Meta pointe le développement d'une industrie de « pirate à louer », c'est-à-dire des entreprises très pointues sur le plan technique qui vendent des outils de hack.

Les travaux de Meta confortent le fait qu'il y a eu un ciblage de politiques et de journalistes ailleurs dans le monde, notamment en Arménie. Il est notamment évoqué la possibilité que Cytrox ait vraisemblablement fourni ses services à une mystérieuse entité, appelée Sphinx, « qui a ciblé des personnes en Égypte et dans les pays voisins. »

Qui est Cytrox ?

Dans son rapport, Meta explique avoir supprimé près de 300 comptes sur Facebook et Instagram liés à Cytrox. Cytrox est le nom de l'entreprise derrière Predator. C'est elle qui a « conçu et vendu » ce programme informatique. Cytrox est bien moins connue que NSO Group, en tout cas pour l'instant. La société est née en Macédoine du Nord et aurait des bureaux en Israël et en Hongrie.

Cytrox est décrit comme membre d'un groupe appelé Intellexa qui serait une alliance de sociétés désireuses de concurrencer NSO Group dans le secteur de l'espionnage numérique. Il y aurait huit entreprises partenaires, dont Cytrox, Nexa Technologies et WiSpear. Nexa Technologies n'est pas totalement un groupe inconnu : c'est le nouveau nom de la société française Amesys.

Selon Gizmodo, Cytrox est depuis 2018-2019 une filiale de WiSpear, une société qui est décrite comme spécialiste de l'interception sans fil (en l'espèce, le Wi-Fi). WiSpear a été fondé par Tal Dilian, rapportent nos confrères. C'est un ancien officier de l'armée israélienne qui se présente comme un expert du renseignement et qui est aussi à l'origine d'Intellexa.

Toujours d'après le média américain, Intellexa prétend pouvoir intercepter des liaisons en 2G, 3G, 4G et Wi-Fi (et depuis lors, sans doute la 5G, qui n'était pas encore une réalité en 2019). Intellexa opère dans plusieurs pays, avec des bureaux à Tel-Aviv, Dubaï, Jakarta et Paris pour fournir un « support géographique étroit aux clients existants des sociétés de l'alliance. »

Manifestement, l'acquisition de Cytrox par WiSpear a permis de compléter la variété des prestations que peut proposer Intellexa dans le domaine de la surveillance et de l'interception. Citizen Labs ajoute de son côté que Cytrox se décrit comme « basée dans l'Union européenne et réglementée, avec six sites et des laboratoires de R&D dans toute l'Europe. »

Au-delà de Cytrox, Meta a pris des mesures contre six autres entités accusées d'effectuer des opérations similaires : Cobwebs Technologies, Cognyte, Black Cube, Bluehack CI, BellTroX et une entité inconnue en Chine. Selon l'analyse des équipes du réseau social, ces différentes entreprises sont basées aux États-Unis, en Israël, en Inde et en Chine.

Comment opère Cytrox ?

Il est reproché à Cytrox d'avoir piloté un réseau de domaines « pour usurper des médias d'information légitimes dans les pays qui les intéressent et pour imiter de vrais services de raccourcissement d'URL et de médias sociaux ». Des campagnes de hameçonnage (phishing) ont aussi été conduites, pour tenter de dérober des codes et des données en simulant des courriers légitimes.

« Cytrox et ses clients ont pris des mesures pour adapter leurs attaques à des cibles particulières en infectant les personnes avec des logiciels malveillants uniquement si elles passaient certains contrôles techniques, notamment l'adresse IP et le type d'appareil. Si les contrôles échouaient, les personnes pouvaient être redirigées vers des médias ou d'autres sites légitimes », ajoute le rapport.

Plus intéressants encore sont le comportement du logiciel et sa résilience : « Nous avons obtenu des échantillons du 'chargeur d'amorçage' de Predator, la première phase du logiciel espion, et analysé leur fonctionnalité. Nous avons constaté que Predator persiste après un redémarrage à l'aide de la fonction d'automatisation d'iOS », indique Citizen Lab.

Si l'iPhone occupe une place particulière dans ce récit, puisque c'est un téléphone de ce type qu'utilise Ayman Nour, il serait faux de penser que le système d'exploitation concurrent, Android, est immunisé. Son fonctionnement partage des caractéristiques avec sa déclinaison pour iOS, mais l'analyse technique montre aussi des écarts... et des fonctionnalités supplémentaires.

« Nous n'avons pas trouvé de mécanisme de persistance sur Android, ni de valeurs dans le fichier de configuration d'Android qui indiquent un support de la persistance. Cependant, nous avons trouvé du code supplémentaire dans l'échantillon Android, notamment du code pour désactiver SELinux et du code pour un composant d'enregistrement audio », poursuit le laboratoire.

Et maintenant ?

Sur la base des éléments techniques et de la longue description fournie par le laboratoire canadien, on peut s'attendre à ce que WhatsApp -- qui est une filiale de Facebook -- et Apple interviennent pour essayer de prendre des dispositions pour que les méthodes de Cytrox ne puissent plus être employées. En tout cas, que les chemins empruntés jusqu'alors soient fermés pour de bon.

Citizen Lab indique avoir eu confirmation de la part de la firme de Cupertino qu'elle était sur le coup. Compte tenu des travaux menés de son côté par Meta sur les « pirates à louer », une maintenance de la messagerie instantanée WhatsApp est aussi à prévoir. On ne sait pas si des correctifs ont déjà été proposés au public ou s'ils sont encore en attente.

À la lumière des révélations faites par Citizen Lab et Meta, il est possible que des développements judiciaires émergent contre Citrox. Fin novembre, on apprenait la décision d'Apple de poursuivre NSO devant les tribunaux pour ses activités. Dans la mesure où il y a maintenant un précédent, Apple pourrait poursuivre sur sa lancée. Les victimes de Predator aussi.

Amnesty International a pris la parole le 16 décembre pour signaler sa disponibilité pour appuyer les militants qui craignent d'avoir été la cible du logiciel Predator ou d'autres menaces numériques les ciblant. Une adresse mail a été partagée à cette occasion. Un outil de vérification de l'équipe tech de l'ONG a été mis à disposition sur GitHub pour vérifier son smartphone.

Cette affaire, conclut l'organisation non gouvernementale, est en tout cas la preuve que « ces résultats sont une raison de plus pour laquelle une action mondiale est nécessaire, afin de prévenir d'autres atteintes aux droits de l'homme liées à ces technologies ». Et d'appeler encore à la fin de la surveillance ciblée illégale des défenseurs des droits humains.