Qui en veut à GitHub ? C’est certainement l’une des questions que se pose l’équipe en charge de la plus connue des plateformes web consacrées à l’hébergement et la gestion de développement de logiciels. Car le service a subi une attaque exceptionnelle dans la journée du mercredi 28 février, au point de ne plus être accessible pendant quelques minutes.

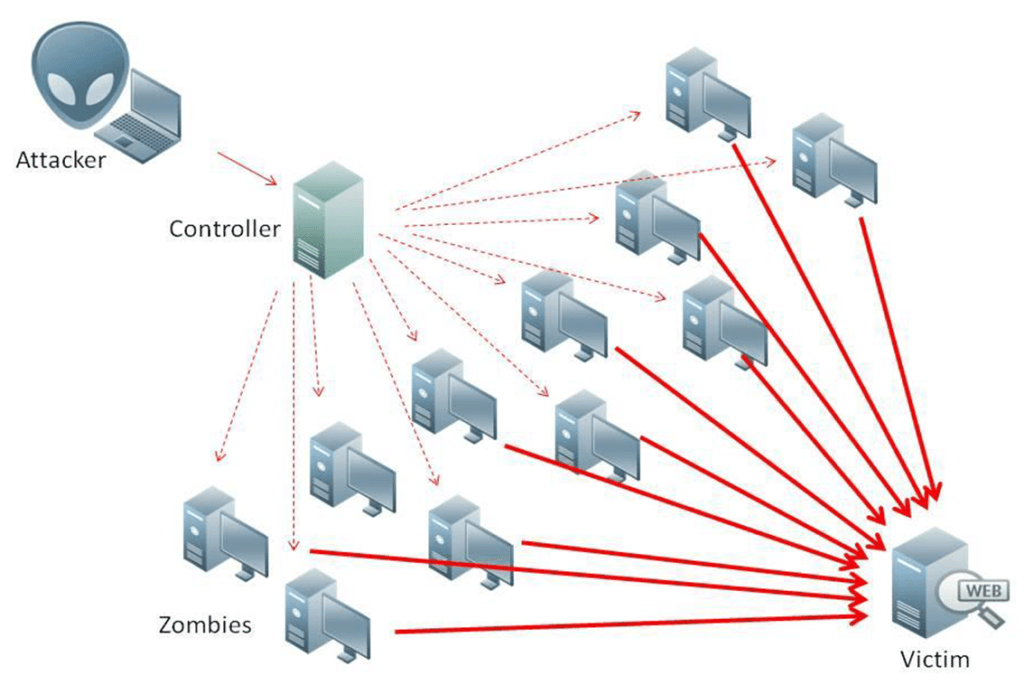

Pour une raison encore inconnue, GitHub a été visé par une attaque par déni de service distribuée (DDOS), qui consiste à submerger un serveur par des requêtes en très grand nombre, de sorte qu’il ne soit plus capable de traiter toutes les demandes reçues. Les sites hébergés par le serveur deviennent inaccessibles pendant un temps, jusqu’à l’arrêt de l’attaque ou le déploiement de contre-mesures.

1,3 Tbps dans la figure

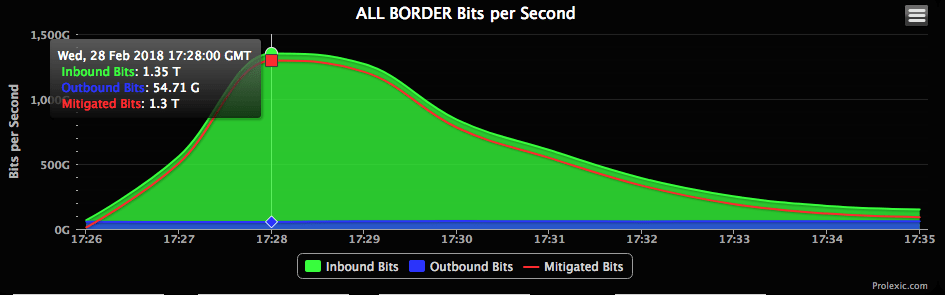

Et submergé, GitHub l’a été : le trafic qu’il s’est pris sur le coin du serveur a atteint 1,3 térabit par seconde. Du jamais vu pour Akamai une entreprise qui commercialise des serveurs de cache, ce qui sert à dupliquer le contenu d’un site, permettant ainsi de répartir les requêtes venant des internautes, ce qui a du sens lorsque le trafic du site est particulièrement important.

« Nous n’avons jamais eu à faire face à un térabit et demi d’un coup », a observé Josh Shaul, vice-président de la sécurité web d’Akamai, à Wired, après la fin de l’attaque GitHub. La société a d’ailleurs écrit un article de blog à ce sujet, pour détailler la stratégie qui a été mise en œuvre pour mener une telle opération, « peut-être la plus importante attaque de la DDOS divulguée publiquement ».

Attaque via memcached

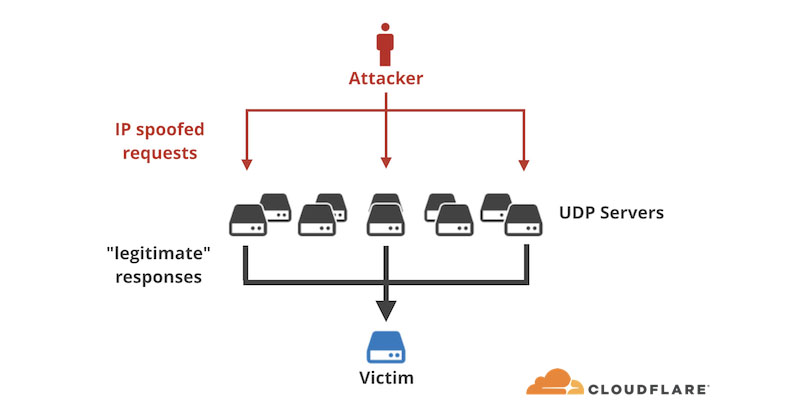

Dans cette affaire, c’est la technologie memcached qui a été utilisée. « Ce service a pour but de mettre en cache les données et de réduire la charge causée par les services à forte intensité de mémoire », explique Akamai. Le problème, c’est qu’il peut aussi être un vecteur d’attaque amplification et réflexion. Et le potentiel d’accroissement de l’attaque est absolument démentiel.

Un article plus technique sur l’attaque est disponible sur le site de Cloudflare.

Memcached « ne nécessite aucune authentification » et puisque certains protocoles, ici UDP, sont vulnérables à l’usurpation, ce service est « vulnérable à une utilisation comme réflecteur. Pire, memcached peut avoir un facteur d’amplification de plus de 50 000, ce qui signifie qu’une requête de 203 octets donne une réponse de 100 mégaoctets », révèle la société.

Amplification exceptionnelle

À côté, l’attaque coordonnée contre Dyn, un service de redirection DNS qui a rendu inaccessible une partie du web fin 2016 à cause d’un logiciel malveillant Mirai, dont la propagation s’est faite dans de nombreux objets connectés mal sécurisés, comme des caméras de sécurité, c’est presque de la rigolade. Elle était en tout cas deux fois moins élevée en termes de trafic, explique Akamai.

Pour avoir une idée du potentiel d’une attaque via memcached, Le MagIT indique que l’attaque par réflexion CLDAP (Connection-less Lightweight Directory Access) ne produit qu’une amplification de 46 à 55. Une pointe à 70 a été observée une fois, transformant une charge de 52 octets en un trafic atteignant une bande passante en crête de 24 gigabits par seconde, pour 2 millions de paquets par seconde.

Parade face à un risque en devenir

Face à cette menace, il y a évidemment des parades qui sont possibles. Dans la mesure où l’attaque passe par le port UDP 11211, qui est celui par défaut employé par memcached, les personne concernées « peuvent fixer un trafic limite venant du port 11211 et empêcher le trafic d’entrer et de sortir de leurs réseaux ». Par exemple, OVH fournit un guide pour sécuriser un serveur avec service memcached.

« En raison de sa capacité à créer de telles attaques massives, il est probable que les attaquants adopteront rapidement la réflexion en mémoire cache comme outil favori », anticipe Akamai. Cependant, des contre-mesures existent. Et mieux vaut ne pas tarder à les déployer : « il est fort probable que cette attaque ne demeurera pas un record pendant longtemps ».

Nouveauté : Découvrez

La meilleure expérience de Numerama, sans publicité,

+ riche,

+ zen,

+ exclusive.

Abonnez-vous à Numerama sur Google News pour ne manquer aucune info !