Une nouvelle technique pour encore mieux sécuriser Tor

On ne sait toujours pas comment le FBI a fait pour récupérer les adresses IP de plus d'un millier d'utilisateurs du réseau Tor qui se connectaient à un site pédopornographique, puisque l'autorité policière américaine préfère perdre des procès que de révéler sa méthode.

Car même si les failles permettent au FBI de neutraliser des réseaux de pédocriminels, elles peuvent aussi être exploitées dans des pays autoritaires pour traquer des dissidents qui utilisent l'anonymat offert par Tor pour publier des messages contre les régimes dictatoriaux, et tenter d'organiser une rébellion. Pour eux, la fiabilité de l'anonymat est souvent une question de vie ou de mort.

Ainsi des chercheurs de différentes universités (principalement en Allemagne) et des développeurs du Tor Project ont publié une étude (.pdf) dans laquelle ils décrivent une nouvelle méthode destinée à apporter un niveau supplémentaire de protection aux utilisateurs du réseau Tor. La technique est complexe, et résumée par Motherboard, mais dans les grandes lignes il s'agit de s'assurer que les différentes fonctions du navigateur stockées en mémoire ne soient pas stockées dans un ordre logique, mais de façon aléatoire. Cette technique éviterait ainsi que des hackers réutilisent les différentes briques de fonctionnalités présentes en mémoire pour générer à la volée un code malicieux, ce qui leur évite d'avoir à télécharger un code depuis un serveur distant.

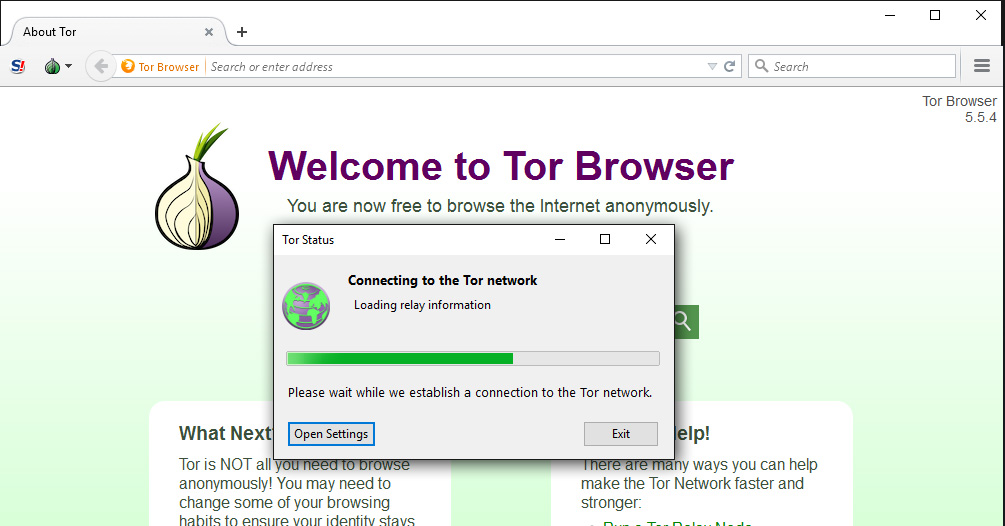

Cette technique baptisée « selfrando » a été intégrée à Tor Browser dans une nightly hardened build distribuée mi-mai 2016. Elle devrait ensuite être intégrée à toutes les versions de Tor, lorsque sa stabilité aura été vérifiée.