L’Ukraine demeure de toute évidence une cible privilégiée pour accomplir des actes malveillants dans le domaine du « cyber ». Alors que Kiev a traversé l’an passé un sale moment avec la propagation de NotPetya, une nouvelle opération a affecté les sites gouvernementaux du pays, mais dans des proportions heureusement moindres, selon une information rapportée cette semaine par Reuters.

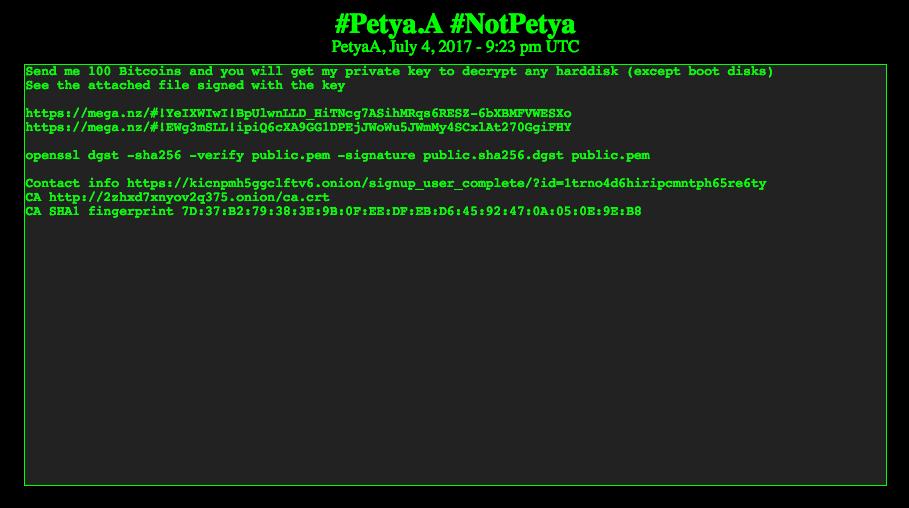

D’après les explications qui ont été données, le site du ministère de l’énergie et des mines de charbon a été la cible d’une attaque. Son contenu a été défiguré de façon à afficher un message rédigé en anglais exigeant le paiement d’une rançon en Bitcoin (la plus commune des crypto-monnaies et celle dont la valeur est la plus élevée) sinon les fichiers qui ont été bloqués ne seront pas libérés.

Un ransomware

La description de l’incident évoque l’action d’un logiciel rançonneur (ou ransomware en anglais). Sa mission est de s’infiltrer dans un système informatique, de bloquer l’accès à des fichiers et des dossiers via la cryptographie et d’exiger ensuite de la victime qu’elle paie une rançon pour les libérer. Or, il n’y a aucune garantie que cela se produise une fois le paiement effectué.

Il semble que l’attaque ait été assez limitée puisque les autres sites du gouvernement et les systèmes informatiques ont fonctionné normalement. La messagerie du ministère n’a pas non plus été affectée et les sites web appartenant aux entreprises publiques du secteur de l’énergie n’ont affiché aucun message similaire, ce qui écarte l’hypothèse d’une action qui ciblerait le secteur énergétique du pays.

Moins grave que NotPetya

En comparaison, selon les informations du service d’État des communications spéciales et de la protection de l’information (DSSZZI, qui est équivalent local de l’Agence nationale de la sécurité des systèmes d’information en France), NotPetya a été bien plus virulent et destructeur : sous couvert de se faire passer pour un « rançongiciel », il s’agissait en fait d’un « wiper » destiné à supprimer des données informatiques.

Le DSSZZI a estimé que NotPetya a affecté plus de 30 % des systèmes informatiques du pays, dont 15 à 20 % des institutions publiques, et entre 70 à 80 % des ordinateurs des grandes entreprises. Et si d’autres pays ont été touchés par la propagation du malware, il apparaît désormais clair que l’Ukraine en était la cible principale. Sa diffusion a même atteint d’autres pays avant d’être contenue.

Nouveauté : Découvrez

La meilleure expérience de Numerama, sans publicité,

+ riche,

+ zen,

+ exclusive.

Abonnez-vous à Numerama sur Google News pour ne manquer aucune info !