WannaCrypt : les hôpitaux britanniques paient leur mauvaise politique de mise à jour

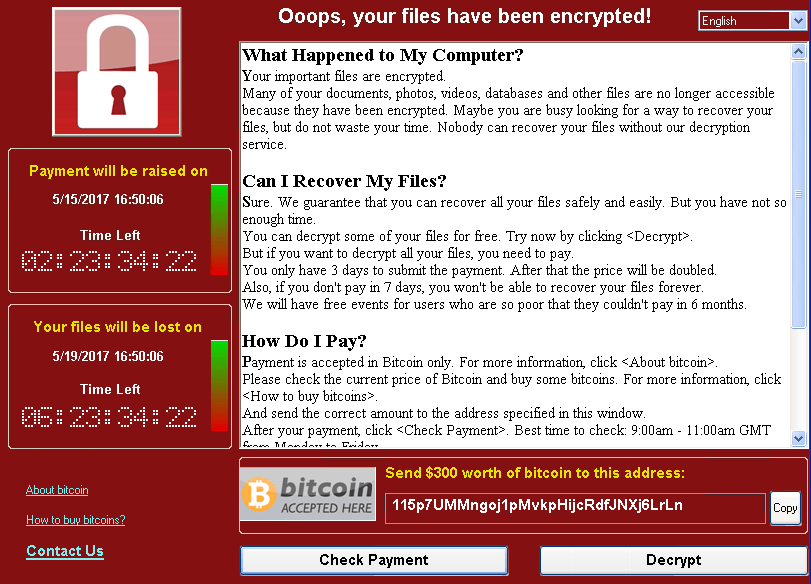

Avec 200 000 victimes réparties dans 150 pays en l'espace de quelques jours, jamais un rançongiciel (ou ransomware) n'avait causé autant la panique que WannaCrypt.

Il faudra sans doute du temps avant de pouvoir contenir durablement WannaCrypt et ses avatars (on sait qu'un outil de déchiffrement est en cours de conception). Et il faudra aussi faire preuve de patience avant de pouvoir déterminer qui est à l'origine de ce programme. Pour l'heure, certaines pistes explorées par des entreprises de sécurité informatique mènent en Corée du Nord -- le régime de Pyongyang aurait joué un rôle-clé.

Mais la responsabilité de la dictature communiste n'est pas la seule dont il va falloir parler. La NSA est aussi en cause, car WannaCrypt exploite une vulnérabilité figurant dans Windows et dont l’existence n’était connue que d'elle seule. Or, plutôt que de transmettre immédiatement l'information à Microsoft, pour qu'il publie un correctif, la NSA a préféré garder sa trouvaille secrète.

Et il faut savoir que cette faille faisait partie d’une collection d’outils de piratage qui a été subtilisée par un mystérieux collectif. quelques temps plus tôt. « Si la NSA avait discrètement fait part de la brèche utilisée lors de l’attaque informatique des hôpitaux britanniques [à Microsoft], et non pas lorsqu’elle l’a perdue, tout ceci ne serait peut-être pas arrivé », a estimé Edward Snowden.

Windows XP était encore utilisé

Mais que la Corée du Nord soit impliquée dans cette cyberattaque au ransomware ou que la puissante agence de renseignement américaine ait préféré garder cette faille à des fins de piratage ou d'espionnage ne doit pas pour autant masquer les fautes que les entreprises et les administrations qui ont été victimes de WannaCrypt ces jours-ci ont commises, à commencer par les hôpitaux britanniques.

En effet, il s'avère que le système de santé au Royaume-Uni (National Health Service, ou NHS) utilisait encore Windows XP sur un grand nombre d'ordinateurs. Or, cela fait plus de trois ans que Microsoft a arrêté le support de ce système d'exploitation, après s'en être occupé pendant une quinzaine d'années. L'entreprise américaine a depuis commercialisé quatre autres systèmes d'exploitation.

« Nous savions que le NHS utilisait des postes avec de vieilles versions de Windows que Microsoft lui-même ne supporte plus et qu'il présente comme un risque de sécurité », explique Graham Cluley, un expert en sécurité informatique à Oxford, cité par le New York Times. « Et même sur les ordinateurs plus récents, ils auraient dû appliquer le patch sorti en mars », ajoute-t-il.

En effet, la firme de Redmond a dû exceptionnellement, face à l’ampleur de l’attaque, publier un patch de sécurité pour Windows XP, Server 2003 et 8, même s’ils ne sont plus maintenus. Microsoft a aussi déployé une mise à jour de Windows Defender pour lui donner la capacité de détecter le programme malveillant. Mais « de toute évidence, [la mise à jour] n'a pas eu lieu sinon le malware ne se serait pas étendu aussi vite », note Graham Cluley.

En clair, la portée de l'attaque informatique par rançongiciel aurait pu être moindre outre-Manche si les postes informatiques avaient été correctement mis à jour en temps et en heure. Certes, cela n'aurait peut-être pas empêché WannaCrypt de causer des dégâts, mais peut-être pas avec l'intensité que les hôpitaux britanniques ont connu ce week-end.

Le pire, c'est que le corps médical semblait se préparer à un tel scénario. Le Guardian a retrouvé le commentaire d'un neurologue qui estimait, dans un article publié dans le British Medical Journal, que les hôpitaux « devront probablement fermer à cause de rançongiciels cette année ». Fort heureusement, il n'apparaît pas aujourd'hui que les dossiers médicaux des patients aient été compromis. C'est déjà ça.

Mais « l'attaque a conduit certains hôpitaux à arrêter d'accepter de prendre des patients, des cabinets de médecins ont dû fermer, des urgences ont dû dispatcher des patients vers d'autres services et des opérations délicates ont dû être annulées », rappelle tout de même le New York Times. C'est presque heureux qu'il n'y ait pas eu de victime indirecte -- en tout cas, à l'heure actuelle, aucun cas de décès n'est reporté.

Reste qu'au regard de l'ampleur de l'affaire, des têtes risquent de tomber ces prochaines semaines au Royaume-Uni sur les plans politique et organisationnel. Celle de Jeremy Hunt en particulier est menacée, car le secrétaire d'État à la santé est accusé, selon le Telegraph, d'avoir ignoré les mises en garde sur la vulnérabilité du système informatique utilisé par le NHS.

https://www.numerama.com/tech/257853-wannacrypt-comment-peut-on-se-proteger-dun-ransomware.html