Les espions avaient un raccourcisseur d'URL pour aider à déstabiliser l'Iran et la Syrie

L'information était déjà connue dans ses grandes lignes, mais elle est étayée avec plus de précisions dans le magazine Motherboard par Mustafa Al-Bassam, un activiste britannique qui fut à 16 ans l'un des trois cofondateurs du groupe de hackers Lulzsec, une émanation des Anonymous.

La technique a été mise au point par le JTRIG (Joint Threat Research Intelligence Group), un département du GCHQ dont on savait déjà, grâce à des documents d'Edward Snowden, qu'il avait mis au point une batterie d'outils destinés à manipuler l'opinion et nuire à la réputation de cibles sur Internet. Ces outils allaient de la modification de résultats de sondage en ligne à l'envoi d'emails en masse, en passant par l'augmentation artificielle du nombre de vues d'une vidéo YouTube de propagande pro-révolutionnaire, ou encore la diffusion d'informations « sous faux drapeau », c'est-à-dire en se faisant passer à tort pour une cible ou une victime imaginaire.

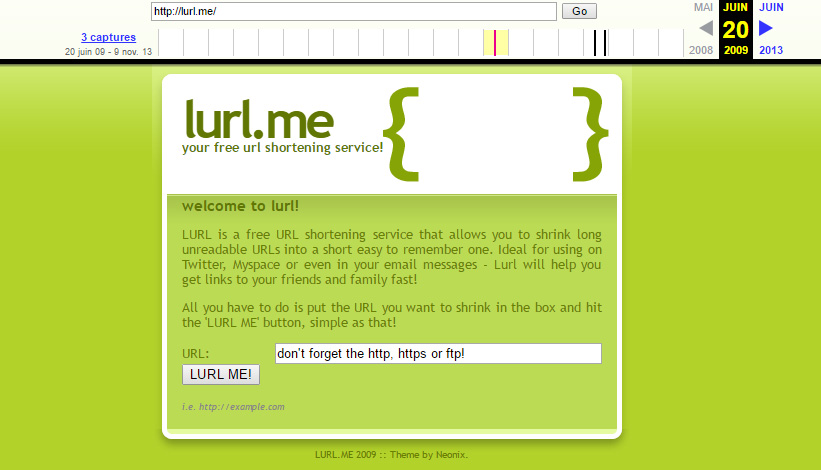

Dans ce cadre, les services d'espionnage britanniques ont créé le site Lurl.me, aujourd'hui désactivé, qui était utilisé par les agents pour raccourcir les URL menant vers des articles de presse ou d'autres contenus favorables aux rebelles, ou défavorables aux régimes en place. L'intérêt technique est qu'en servant d'intermédiaire, le service permet de connaître les adresses IP et d'autres informations liées au navigateur de l'internaute qui clique sur les liens, et donc d'identifier les leaders d'opinion ou ceux qui peuvent être susceptibles d'aider à diffuser « la bonne parole ». Il permet aussi de suivre plus facilement les statistiques qui montrent l'efficacité ou l'inefficacité des messages diffusés — surtout à une époque où Twitter n'offrait pas encore d'outils avancés de reporting.

Selon les traces visibles sur Internet Archive, le service Lurl.me a été vu actif pour la première fois en juin 2009 (au moment de la réélection contestée de Mahmoud Ahmadinejad), et a disparu des radars en novembre 2013, quelques mois après les révélations de Snowden.

Les éléments apportés par Mustafa Al-Bassam montrent que ce raccourcisseur était utilisé dans la très grande majorité par des opposants réels ou plus probablement fictifs à Ahmadinejad, et que les liens étaient publiés aussi bien sur Twitter que sur d'autres canaux comme Blogpost ou YouTube.

L'un des comptes les plus actifs à avoir utilisé très vite Lurl.me était @2009IranFree, dont le principal objectif était d'aider les Iraniens à contourner la censure mise en place par le régime, et de diffuser des informations défavorables au régime.

https://twitter.com/2009iranfree/status/2390016159

https://twitter.com/2009iranfree/status/2300250729

Très peu de liens ont ensuite été publiés avec Lurl.me dans le courant de l'année 2010, mais le service serait réapparu en force en 2011, à travers le compte @access4Syria, qui visait le même objectif de lutte contre la censure, mais en Syrie. L'objectif était de contrer la stratégie d'obscuration mise en place par Bashar El-Assad, qui souhaitait éviter que les Syriens ne puissent communiquer entre eux et s'échanger des informations qui étaient défavorables au régime syrien. Tous les messages ont été publiés aux heures de bureau britanniques, du lundi au vendredi.

Le compte renvoyait très souvent vers une page Blogspot qui fournissait un guide de contournement de la censure en arabe. Une intention louable… en apparence. Car la page contre la censure encourageait à utiliser un serveur proxy qui était en fait administré par le JTRIG, et permettait d'accéder au contenu des communications.

https://twitter.com/access4syria/status/81676532761903104

https://twitter.com/access4syria/status/80661838429294593