Hadopi : un outil de TMG compromis après la fuite des adresses IP ?

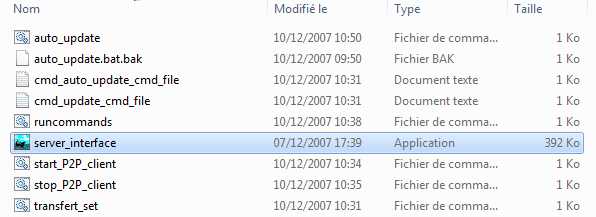

Outre des milliers de noms de fichiers surveillés et d'adresses IP, les données récupérées par un Anonymous sur un serveur non sécurisé de TMG comprenaient aussi un fichier exécutable baptisé "server_interface.exe".

Jusqu'à présent, ce logiciel interne de TMG n'a pas fait couler beaucoup d'encre. Mais il a fait l'objet ce week-end d'une étude complète sur la liste Full-Disclosure, dans un message traduit en français sur Walkyr.fr. TMG, qui est l'acronyme de Trident Media Guard, y est renommé "Too Many Gremlins" par l'auteur Cult of The Dead Hadopi - qui s'était déjà fait connaître l'an dernier pour sa découverte de failles de sécurité dans le logiciel Hadopi d'Orange.

L'auteur, qui a décompilé le logiciel pour en étudier le fonctionnement, note tout d'abord que l'on trouve dans l'exécutable de nombreux pseudonymes, qui pourraient être ceux utilisés par TMG pour se fondre dans la masse des utilisateurs sur les réseaux observés. Mais beaucoup plus sensible, l'auteur détaille le protocole de communication du logiciel.

"N'importe qui peut se connecter à ce serveur et envoyer des commandes", s'amuse-t-il. Il est ainsi montré comment l'on peut éteindre l'ordinateur à distance, le redémarrer, lancer le client P2P ou l'arrêter, lancer un transfert de fichier, ou une mise à jour. "Un attaquant peut utiliser la fonctionnalité " AutoUpdate " (x82) pour forcer le serveur à télécharger des mises à jour provenant d'un FTP diabolique qu'il contrôle", explique Full Disclosure. "Bien sûr, un fichier téléchargé est exécuté juste après le téléchargement.Pour cette raison, n'importe qui voulant lever une armée contre TMGremlins n'a qu'a chercher (ce qui ressemble à) un open bar sur le port TCP 8500."

Un script complet est même proposé, en langage python.

Ces découvertes ne devraient pas avoir de conséquences techniques dramatiques pour TMG, qui pourra aisément changer son protocole et/ou interdire les connexions à partir d'adresses IP non reconnues. Mais elles démontrent la gravité potentielle de la négligence de TMG, selon l'exploitation qui a pu en être faite. A-t-il été possible, par exemple, d'exploiter le protocole de communication pour accéder à des données qui n'étaient pas visibles sur le serveur ? C'est sans doute l'une des questions qu'a posées la CNIL lors de sa visite à TMG la semaine dernière.

Par ailleurs, "si le logiciel en question venait, suite à l'audit de la CNIL et de l'HADOPI chez TMG, à être celui qui est utilisé dans le cadre de la riposte graduée, juridiquement, il se pourrait que ce soient toutes les procédures passées qui doivent être remises en cause", estime Bluetouff, qui avait le premier révélé la fuite des données de TMG.