L'Ukraine se fait attaquer par un « wiper », un malware qui détruit des données

Il y a eu les cyberattaques contre les sites gouvernementaux ukrainiens.

« L'équipe de rechercher d'Eset a découvert un nouveau malware d'effacement de données utilisé en Ukraine aujourd'hui. La télémétrie d'Eset montre qu'il a été installé sur des centaines de machines dans le pays. Cette découverte fait suite à des attaques DDOS contre plusieurs sites web ukrainiens plus tôt dans la journée », est-il écrit sur Twitter.

Un « wiper » (terme anglais signifiant « effaceur ») est un programme informatique dont le but est de supprimer tout ou partie des données qui se trouvent sur les ordinateurs qu'il infecte. Ce type de logiciel a déjà été à l’œuvre dans des opérations cyber, mais c'est notamment en Ukraine qu'il a été employé, quelques années après la prise de la Crimée par la Russie.

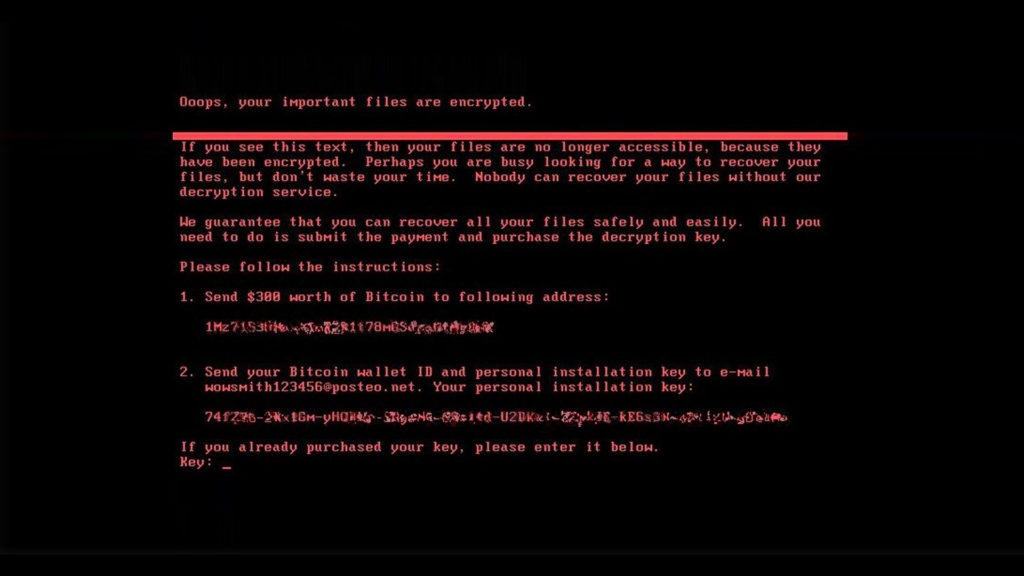

Ainsi, lorsque NotPetya a été mis au jour en 2017, il apparaissait que ce n'était pas un banal rançongiciel visant à extorquer de l'argent en verrouillant des fichiers, mais bien un « wiper » : cette évolution de Petya, qui était un rançongiciel, était là pour détruire des données informatiques. Déjà à l'époque, les accusations reprochaient à Moscou d'en être à l'origine.

En Ukraine, NotPetya aurait touché plus de 30 % des systèmes informatiques, dont 15 à 20 % des institutions publiques, et entre 70 à 80 % des ordinateurs des grandes entreprises. Si quelques autres pays ont pu subir aussi les effets de NotPetya, une enquête pour Numerama des journalistes Pierre Sautreuil et Fabrice Deprez a montré que c'était l'Ukraine la principale cible.

Dans le cas de l'attaque qui a été observée en février 2022, Eset explique que l'analyse du premier échantillon suggère que le programme informatique était en préparation depuis deux mois, en se basant sur l'horodatage de la compilation du logiciel, surnommé HermeticWiper. Le malware a parmi ses capacités celle de redémarrer l'ordinateur et de tromper les pilotes.

Une attaque cyber venue de Russie ?

Les observations d'Eset sur HermeticWiper ont été confirmées par d'autres, comme Threat Intelligence, qui est l'équipe de recherche d'un autre spécialiste de l'antivirus, à savoir l'Américain Symantec (devenu NortonLifeLock). Lui aussi indique que cet effaceur est en train d'être utilisé pour s'en prendre aux infrastructures informatiques en Ukraine.

Si l'attribution d'une attaque informatique demeure un exercice compliqué (et qui est toujours démenti par l’État mis en accusation), cette double opération électronique contre l'Ukraine, compte tenu du contexte très difficile dans lequel se trouve le pays aujourd'hui, suggère très fortement une opération russe, qui était préparatoire à une invasion plus classique sur le terrain.

La Russie, déjà mise en cause dans l'affaire NotPetya, est considérée comme l'un des pays devenus experts de la guerre hybride, en mélangeant des opérations militaires classiques avec des attaques terrestres, maritimes et aériennes, à des tactiques plus fines, qui passent parfois sous les radars. L'emploi du cyber est, à ce titre, une composante courante pour déstabiliser l'adversaire.

Dans le contexte ukrainien, l'attaque informatique contre des sites officiels et des services bancaires vise à désorganiser l'appareil d’État et attaquer le moral de la population. Des sites comme ceux de la défense, de l'intérieur ou des affaires étrangères étaient inaccessibles, ou alors très difficilement, à cause d'un afflux de connexions visant à surcharger les serveurs (le principe du DDOS).

Il est toutefois possible de se remettre des attaques DDOS, qui en règle général ne durent jamais très longtemps. L'emploi d'un « wiper » est plus redoutable, car il a par nature l'objectif de supprimer des données, qui peuvent être perdues une fois pour toutes sans sauvegarde -- et notamment des sauvegardes hors ligne, pour être hors de portée de l'arme numérique.

Une menace qui risque de déborder hors d'Ukraine ?

Le problème, néanmoins, d'un tel outil est qu'il est susceptible de provoquer des dégâts collatéraux. Comme avec NotPetya, il pourrait y avoir un risque qu'il se retrouve sur des systèmes qui ne devaient pas être pris pour cible à l'origine. Un risque est de voir l'outil se répandre hors des frontières ukrainiennes et toucher des pays européens -- et peut-être même la Russie.

Y a-t-il un risque en France ? Cela reste à voir : l'Agence nationale de la sécurité des systèmes d'information (Anssi), qui s'occupe de la cyberdéfense du pays et de ses opérateurs d'importance vitale, n'a pas évoqué le cas de HermeticWiper. Mais dans un communiqué publié le 24 février, elle assure suivre la situation de près, même si aucune menace évidente n'a été repérée dans l'Hexagone.