Des hackers font des pubs cachées sur Google

Des hackers font leur pub sur Google.

Les pirates créent des sites clones des sociétés officielles et proposent ensuite de télécharger le logiciel en question. Le fichier cache en réalité un stealer — un malware populaire qui fouille les dossiers d’un navigateur pour dérober les mots de passe — ou un botnet pour infecter l'ordinateur. Plus précisément, les experts en cyber ont détecté le logiciel Raccoon Stealer, une version personnalisée de Vidar Stealer et le botnet IcedID.

La plateforme Google Ads aide les annonceurs à mettre en avant leur page sur le navigateur, en les plaçant en haut de la liste des résultats sous forme de publicités, souvent au-dessus du site web officiel. Les internautes qui iraient chercher un logiciel légitime sur leur navigateur, sans bloqueur de publicité, sont susceptibles de cliquer sur le premier lien qui s'affiche.

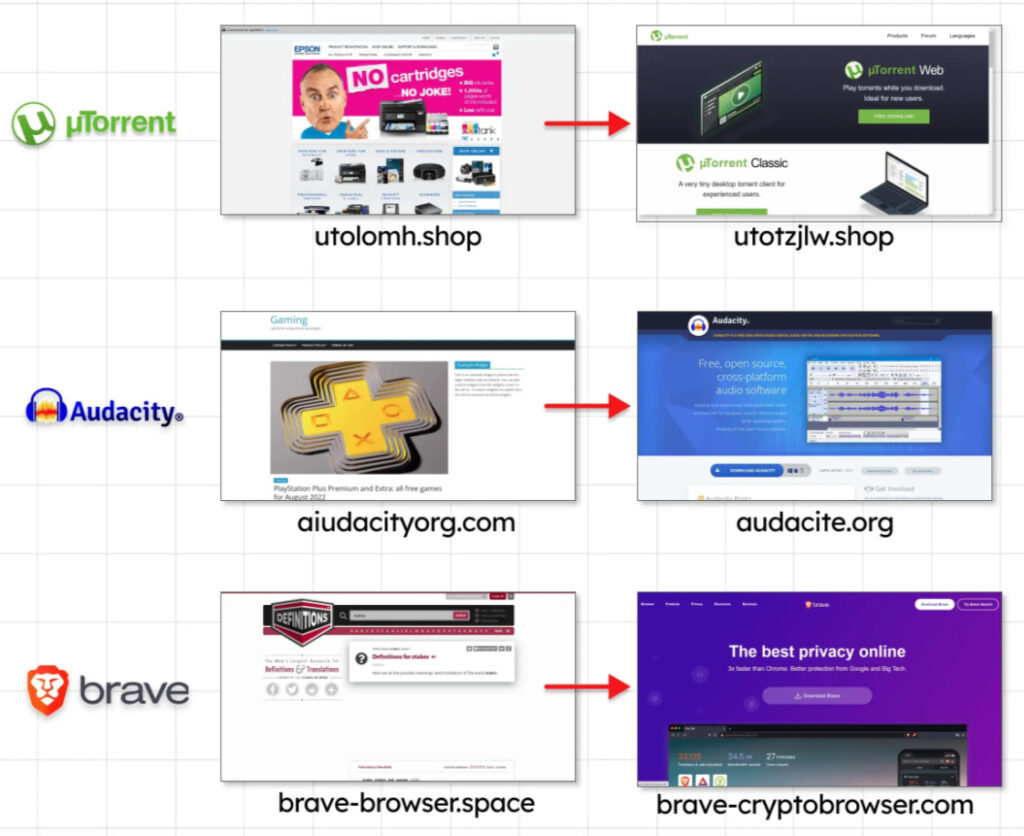

Naturellement, si Google détecte un site frauduleux, la campagne est bloquée et la publicité supprimée. Or, les malfaiteurs ont trouvé une astuce. Un premier site est créé, avec un nom de domaine similaire au produit visé, mais la page en elle-même n'a aucun lien avec le logiciel. Une fois que la victime clique sur ce premier leurre, ce dernier redirige immédiatement vers la seconde plateforme, une copie conforme du produit recherché par l'internaute.

Le vol d'identifiants en ligne de mire

Cette méthode gagne en popularité chez les malfaiteurs. D'autres campagnes ont été repérées, l'une d'elle cible MSI Afterburner, un logiciel de gestion de carte graphique, connu des gamers.

La charge utile, qui se présente souvent sous la forme d'un fichier ZIP, est téléchargée depuis des plateformes publiques d'hébergement de code telles que GitHub, Dropbox ou Discord. Cette technique permet de s'assurer que le programme antivirus en cours d'exécution sur l'ordinateur de la victime ne s'oppose pas au téléchargement.

L'objectif principal des pirates étant de dérober les identifiants de la victime grâce à ces logiciels qui viennent fouiller dans les gestionnaires de mot de passe. Pour éviter de tomber dans le piège, on ne peut que conseiller d'éviter de cliquer sur les premiers liens sponsorisés. En cas de doute, le domaine officiel d'un produit est indiqué sur la page Wikipedia du logiciel.