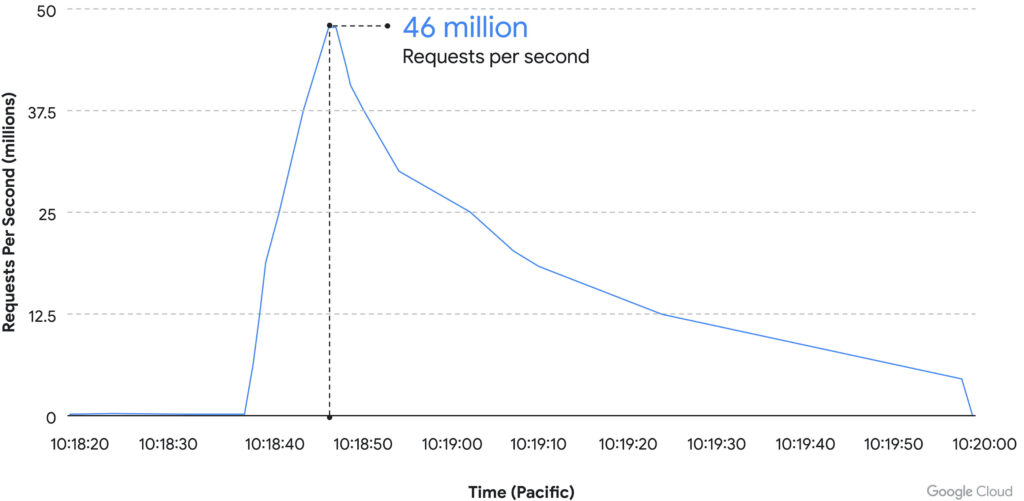

Google enregistre la plus importante attaque DDoS de l'histoire avec 46 millions de requêtes par seconde

À croire que les hackers se sont lancés un défi.

L'attaque aurait eu lieu le 1er juin 2022 et a seulement été révélée ce 18 août dans un rapport de Google. Une entreprise cliente de Cloud Armor, une branche du géant de la tech, a subi un tsunami de connexions pendant 69 minutes. Pour mettre en perspective l'ampleur de l'attaque, Google indique qu'elle équivaut à l'envoi de toutes les requêtes quotidiennes sur Wikipédia en seulement 10 secondes. Le groupe n'a pas révélé le nom de la victime.

Pour rappel, les attaques DDoS – ou déni de service – sont le moyen plus simple pour perturber un site. Les hackers détournent un réseau de plusieurs milliers d’ordinateurs ou d’objet connectés afin que ceux-ci se connectent tous simultanément sur le même serveur jusqu’à le saturer. Les attaques par DDoS sont devenus une arme très accessible pour mener des opérations de nuisance contre une entreprise ou une institution.

Le trafic a progressivement augmenté jusqu'à atteindre les 46 millions de requêtes par seconde à son apogée. Les outils de Cloud Armor ont permis de bloquer les pirates pendant une heure, jusqu'à ce que l'attaquant abandonne. « Il est probable qu'il ait estimé qu'il n'avait pas l'impact souhaité, tout en ayant engagé des dépenses importantes », peut-on lire dans le rapport.

Un coup de Meris, un puissant botnet

Selon les chercheurs de Google, le trafic provenait de seulement 5 256 adresses IP réparties dans 132 pays – des attaques DDos peuvent dépasser les 20 000 appareils – et exploitait des requêtes chiffrées (HTTPS). Une autre caractéristique de l'opération est l'utilisation de nœuds de sortie Tor – le réseau utilisé pour aller sur le darknet – pour acheminer le trafic.

Le logiciel malveillant à l'origine de l'offensive n'a pas encore été déterminé, mais la répartition géographique des services utilisés pointe vers Mēris, un puissant botnet responsable d'attaques DDoS atteignant des pics de 17,2 millions de RPS (requêtes par seconde) et 21,8 millions de RPS en 2021, deux records à leur époque.

Le botnet Mēris – la « peste » en letton – passe par des appareils professionnels infectés comme des routeurs wifi pour rediriger le trafic. Le nom pourrait provenir du fait que l'une des attaques répertoriées contre le moteur de recherche russe Yandex utilisait principalement des produits informatiques de l'entreprise lettone MikroTik.