Cyberguerre en Ukraine : 11 questions pour comprendre le conflit numérique avec la Russie

L'invasion lancée par le Kremlin le 24 février 2022 s'est déroulée avec des forces militaires se déployant sur terre, sur mer et dans les airs.

Cette bataille qui se joue dans le cyber est plus discrète que ce qui se passe sur le champ de bataille -- et moins apocalyptique que ce que certains observateurs redoutaient. Quelles sont les forces en présence ? Quelle est la forme des attaques observées ? Que font les autres pays non directement belligérants ? Voici quelques éléments pour répondre à vos questions.

Quelles sont les forces en présence en Russie ?

L’ordre de bataille des troupes cyber de la Fédération de Russie est bien documenté. Soupçonnée de s’appuyer sur des unités spécialisées pour lancer des actions d’espionnage ou malveillantes, la Russie est en effet perçue depuis environ dix ans comme l’agresseur numéro un. Ce qui explique l’intense travail de recherche sur ses services et leur division du travail.

Plusieurs groupes très offensifs, comme Fancy Bear ou Sandworm - des surnoms donnés par les entreprises de cybersécurité - , sont ainsi rattachés au GRU, le service de renseignement militaire russe. Ce sont eux qui gèrent les opérations destructrices, les plus spectaculaires. D’autres groupes, comme Cozy Bear, semblent se consacrer à la collecte de renseignements. Ce dernier serait rattaché au SVR, un service de renseignement extérieur, l’équivalent du KGB soviétique. Enfin, le FSB mène également des opérations. Ce service de sécurité intérieure est compétent pour le contre-espionnage. Avec par exemple les groupes Garmaredon, EnergeticBear et Turla, visiblement spécialisés dans le vol de données ou la reconnaissance.

Ce tableau impressionnant, également tenu à jour par la cyberdéfense ukrainienne, est à nuancer. Comme le rappelle cette récente note du service de documentation du Congrès américain, mise à jour le 2 février 2022, sur fond de forte corruption, le pays de Vladimir Poutine a dû mal à recruter du personnel qualifié. L’une des raisons qui expliqueiraient l’externalisation d’une partie des opérations russes à des cybercriminels.

Et du côté ukrainien, qui sont les acteurs du conflit cyber ?

La cyberdéfense de l’Ukraine est désormais bien rodée. Et pour cause. Le pays est visé par des attaques cyber depuis l’annexion de la Crimée en 2014. Pour Mikko Hyppönen, le directeur de recherche de WithSecure, Kiev est même le pays le mieux protégé au monde dans le domaine cyber.

L’Ukraine s’appuie ainsi sur un service de cyberdéfense, le DSSZZI. Créé en 2006, ce service est chargé de la protection des communications et de l’information. C'est le général de brigade Yurii Shchyhol qui le dirige. On connaît en France son adjoint Viktor Zhora, qui est intervenu à plusieurs reprises dans la presse. Selon le média spécialisé Intelligence Online, le ministère de la Défense s’est également doté il y a un peu moins d’un an de cybertroupes. Elles sont chargées d'effectuer des missions de dissuasion, de défense et de coopération.

Qui sont les autres intervenants dans cette bataille sur les réseaux ?

À côté de ces services russes et ukrainiens, il existe toute une série d’acteurs aux contours plus ou moins flous. Lancée le 26 février par Mykhailo Fedorov, le ministre ukrainien de la Transformation numérique, l’IT Army rassemble environ 256 000 sympathisants sur son canal Telegram. Ce sont des novices ou des experts les plus pointus. Bohdan Ivashko, un développeur, a par exemple conçu « Death by a 1000 needles ». C'est l'un des outils d’attaque en déni de service mis à la disposition de l’IT Army.

S’il existe des équivalents russes, comme CyberArmy russe, l’engouement semble toutefois moindre. La mouvance Anonymous se dit également très impliquée dans le conflit contre le Kremlin. Par contre, les cybercriminels de Conti se sont positionnés en soutien de la Russie. Ce qui a entraîné de fortes dissensions dans la franchise mafieuse.

Il faut également compter sur une myriade de groupes moins connus. La société de cybersécurité Trellix (le nouveau nom de FireEye et de McAfee Enterprise) a tenté de les lister dans cette infographie. Elle recense ainsi 18 groupes pro-Russes, dont par exemple KillNet ou RaHDIT. Et 20 groupes soutenant l’Ukraine, des Belarusian Cyber-Partisans au Network Battalion 65. Difficile de savoir qui se cache réellement derrière ces hacktivistes, qui peuvent constituer un paravent idéal pour des services étatiques.

On peut enfin citer l’engagement d’entreprises. Cyber Unit Technologies a ainsi lancé une chasse aux bugs (« bug bounty ») doté de 100 000 dollars pour identifier des failles chez des cibles russes. Tandis que la société de conseil en cybersécurité ukrainienne Hacken est à l’origine d’un outil d'attaque DDOS , Liberator. C'est une version modifiée de son application disBalancer, conçue initialement pour se protéger.

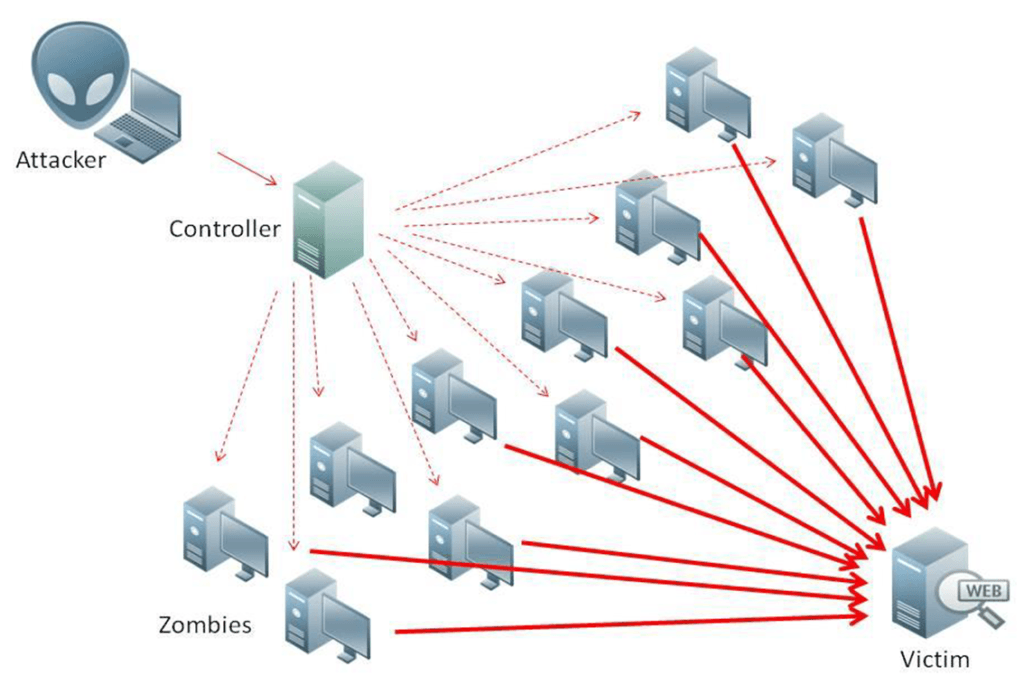

Les attaques DDOS servent-elles vraiment à quelque chose ?

L’attaque collective par saturation de service, la nouvelle façon officielle de désigner cette action malveillante, consiste à submerger un serveur avec un très grand nombre de demandes de connexion. C’est l’arme favorite de l’IT Army ukrainienne, qui partage sur son canal Telegram la liste des cibles à attaquer. « Le Forum économique international de Saint-Pétersbourg commence aujourd'hui, alors visitons-le en ligne ensemble », ironisaient il y a quelques jours les administrateurs.

Parfois considérée comme le pendant numérique des manifestations de rue, l’attaque en déni de service semble a priori plutôt inoffensive dans un contexte de guerre ouverte très meurtrière. Ce jugement est toutefois à relativiser. Comme le plaident les concepteurs de Liberator, ces attaques semblent bien avoir un impact. Ils citent l’attaque contre la plateforme comptable de distribution d’alcool, Egais, début mai. Elle pourrait être à l’origine d’une perte de 28 millions de dollars de droits d’accise pour la Russie, calculent-ils. Soit l’équivalent de 14 chars T-80.

Plus largement, leur plaidoyer en faveur des attaques DDOS tient en cinq points. Tout d’abord, c’est l’effet le plus connu, elles entravent la consultation de sites web. Ensuite, elles mobilisent des ressources, chez la victime , pour sa défense. Elles peuvent enfin servir à faire diversion, en masquant des intrusions plus subtiles. Les attaques lancées contre les grands médias russes ont également pu pousser les habitants à chercher d’autres sources d’information. Enfin, elles ont au moins le mérite de rappeler au monde entier « que des centaines de personnes meurent chaque jour en Ukraine ».

Quelles autres attaques informatiques ont été observées ?

En grossissant le trait, on a plutôt vu des attaques destructrices visant l’Ukraine, tandis que la Russie déplorait d'importantes fuites de données. « La Russie veut créer une catastrophe humanitaire en Ukraine », s’indignait début mai la cyberdéfense ukrainienne. Ainsi, lors des premières semaines de la guerre, plusieurs wipers ont été détectés. Six souches différentes (WhisperGate, HermeticWiper, IsaacWiper, CaddyWiper, DoupleZero, AcidRain) de ces logiciels qui détruisent toutes les données de leur cible ont ainsi été isolées. Si on ne sait pas vraiment qui a créé ces logiciels, ces derniers s’alignent sur les objectifs de l’État russe.

À la fin avril, dans un rapport très détaillé, Microsoft dénombrait ainsi 237 attaques informatiques ayant visé l’Ukraine, dont 40 actions destructrices, un nombre particulièrement impressionnant. Elles ont visiblement été préparées bien en amont. Ces actions ont parfois eu un lien direct avec les opérations militaires. Comme cette attaque par wiper contre la télévision ukrainienne, le 1er mars. Soit le même jour qu’une frappe de missile contre la tour de télévision de Kiev.

Autre exemple: selon l’entreprise de cybersécurité slovaque Eset, Sandworm aurait tenté au printemps de déployer une nouvelle version du malware Industroyer. Le but ? Provoquer un black-out électrique. Ce groupe est suspecté d’être à l’origine de l’importante panne de courant qui avait affecté l’Ukraine en décembre 2015. On lui prête également un rôle dans l’attaque NotPetya. Ce wiper avait d’abord ciblé l’Ukraine en 2017 avant de se diffuser dans le monde entier en causant environ 10 milliards de dollars de dégâts.

D’autres attaques, comme celle qui a visé les satellites du milliardaire Elon Musk, la constellation Starlink, sont enfin reliées à la Russie.

La Russie est-elle également visée par des opérations cyber ?

Moscou est effectivement devenu une cible. Outre les attaques en déni de service dont on a déjà parlé, la Russie subit de nombreuses fuites de données. Un mode opératoire également pratiqué par des hackers pro-Russes. Le successeur de Wikileaks, DDOSecrets, a ainsi publié plusieurs téraoctets d’informations dérobées à des entreprises ou administrations russes comme Roskomnadzor, le régulateur des télécoms. L’organisation vient également de faire fuiter un million de mails d’une entreprise informatique russe prestataire des ministères de l’Intérieur et de la Défense.

D'autres groupes s'appuient sur des rançongiciels. Un mois avant l’invasion russe, des hacktivistes biélorusses ont lancé une attaque de ce type contre les chemins de fer locaux. C'était une manière de perturber le rassemblement des troupes russes. Le Network Battalion 65’ a déployé lui aussi une variante du rançongiciel Conti contre une banque de Saint-Pétersbourg.

Enfin, les Ukrainiens ont réussi à faire tanguer RuTube, l’équivalent russe de YouTube. Il a été ciblé par une sévère attaque menée le 9 mai dernier, le jour de fête nationale en Russie. « Une opération spéciale visant à améliorer votre infrastructure informatique », s’est moqué Mykhailo Fedorov. Ces actions ont visiblement ébranlé la Russie. En témoigne cette annonce de Vladimir Poutine, à la fin mai, appelant à la création d’un nouveau service de protection cyber.

Y a-t-il eu des victimes collatérales de la guerre Ukraine-Russie ?

Oui, il y a bien eu des dégâts, notamment chez des Français après l’une des attaques informatiques les plus spectaculaires du conflit. Pour l’Union européenne, les États-Unis et le Royaume-Uni, les autorités russes sont en effet responsables d’une sévère cyberattaque contre un satellite européen, Ka-Sat. Le réseau lié à cet appareil était mystérieusement tombé en panne le 24 février dernier. Soit le jour de l’invasion russe de l’Ukraine.

Ce satellite était utilisé par l’armée ukrainienne pour ses communications. L’armée russe aurait donc voulu semer le trouble avant de lancer ses premières frappes. Mais en s’attaquant à ce réseau de communication, pas seulement utilisé par des Ukrainiens, les Russes ont également fait de nombreuses victimes collatérales. En France, on estime que 10 000 personnes ont eu des problèmes. Plusieurs milliers d’éoliennes du fabricant allemand Enercon ont également été privées de pilotage suite à l’incident, tout en restant en mode automatique.

Quel rôle tiennent les pays occidentaux dans la défense cyber de l'Ukraine ?

Avant l’entrée en guerre, l’Union européenne ou les États-Unis finançaient déjà des actions destinées à renforcer la cyberdéfense ukrainienne. Et début mars, le Financial Times racontait comment des spécialistes du Cyber Command, soit les cyberforces armées américaines, étaient arrivés à Kiev cet hiver. Leur rôle ? Renforcer la défense des infrastructures critiques alors qu’on commençait à entendre le bruit des bottes russes. Ils sont crédités de la détection et de la suppression d’un wiper visant le réseau ferroviaire. Une attaque qui aurait pu être dévastatrice dans les premières heures de la guerre. Les trains bondés fuyaient alors les premiers combats.

Mais le rôle des militaires américains ne se limite pas à la défense. Début juin, le général Paul Nakasone, le patron du Cyber Command, a ainsi mentionné des opérations offensives permettant d’identifier des hackers. Au-delà du seul Cyber Command, le département d’État américain - l’équivalent de notre ministère des affaires étrangères - a également mentionné le soutien du FBI ou encore de la CISA, l’agence américaine de cybersécurité. On peut enfin rappeler l’engagement des entreprises de la tech. Eset et Microsoft, par exemple, documentent l’action des attaquants, une manière de contrer les cybermenaces.

Que fait la France dans cette bataille sur les réseaux ?

L’Anssi a rapidement appelé à renforcer la vigilance numérique. « Si les combats en Ukraine sont principalement conventionnels », l’agence française de cybersécurité constatait « l’usage de cyberattaques dans le cadre du conflit. Dans un espace numérique sans frontières, ces cyberattaques peuvent affecter des entités françaises et il convient sans céder à la panique de l’anticiper et de s’y préparer ».

Si la France soutient activement l’Ukraine, elle n’est toutefois pas une belligérante directe du conflit. C’est ce qui explique la communication de la cyber armée française. Le ComCyber a simplement indiqué avoir renforcé ses moyens de cyberdéfense. Mais on peut supposer que l’Hexagone participe aux cruciaux échanges d’informations avec l’Ukraine sur la menace cyber russe. Ce dialogue soutenu entre alliés serait l’un des facteurs ayant boosté la cyber résistance ukrainienne. On peut enfin imaginer que la DGSE, le service de renseignement extérieur français, planche dans l'ombre depuis longtemps sur des opérations d'espionnage informatique visant la Russie.

Y a-t-il eu des ripostes liées à la cyberguerre ?

La Russie a déjà menacé, sans donner plus de précisions, d'une éventuelle extension du conflit. Après les déclarations des officiels Américains mentionnant l’action des cybertroupes de Washington, la Fédération de Russie a en effet indiqué ne pas laisser « d’action agressive sans réponse », pointant la militarisation du cyberespace par l’Occident.

Vladimir Poutine avait dénoncé également des cyberattaques menées par « des structures étatiques ». Dans un communiqué datant d’avril, repéré par Le Monde, un officiel russe avait averti: « Celui qui sème le cybervent récoltera la cybertempête ». Mais on n'en sait guère plus pour le moment. Les attaques par rançongiciel sont l’une des formes attendues de la riposte russe. Cependant, cette activité criminelle est pour le moment plutôt chahutée par la guerre.

Pourquoi n'y a-t-il pas eu de cyber-Armaggedon?

Pour le moment, la cyberguerre entre l’Ukraine et la Russie n’a pas la forme d'une apocalypse cyber. Avec par exemple une attaque contre un système industriel qui aurait eu un impact majeur sur l’un des belligérants ou causant des morts. A ce sujet, le spécialiste en cybersécurité Jeffrey Carr attribue des explosions de gazoduc russes à des attaques cyber ukrainiennes. Une annonce à prendre avec des pincettes, car demandant encore à confirmée par d'autres sources.

Quoiqu'il en soit, pourquoi n'a-t-on donc pas assisté à un cyber-Armageddon? Il y a plusieurs éléments de réponse à apporter. Tout d'abord, il s'agit sans doute d'une version fantasmée de la cyberguerre, comme le relève cet article de deux pontes de l'Otan. Ainsi, ce n'est pas parce que les cyberopérations n'ont pas pris une certaine forme spectaculaire qu'elles n'existent pas.

Ensuite, s'il n'y a pas eu d'apocalypse cyber, c'est peut-être aussi parce que les capacités de la Russie ont été surévaluées. Le général américain Paul Nakasone a lui-même indiqué qu'il s'attendait à pire. Une analyse à nuancer toutefois. Car cela veut peut-être dire aussi que l'attaquant n'a pas encore révélé toute sa force. Dit autrement, des hackers russes peuvent être toujours tapis dans l’ombre pour ne pas révéler leur présence et continuer à engranger de précieux renseignements.

Pour conclure, on peut souligner que si de grands traits émergent, il reste toutefois difficile, après seulement cent jours de conflit, de tirer des conclusions définitives sur ce conflit numérique majeur. Il faudra manifestement attendre la fin de la guerre - voir même bien longtemps après - pour avoir des réponses.