2017 a été une année marquée par la médiatisation des « rançongiciels », ces logiciels malveillants qui s’installent sur les ordinateurs et en chiffrent le contenu pour forcer les victimes à verser une rançon en échange de la promesse, incertaine, d’une clé de déchiffrement permettant d’accéder à nouveau aux dossiers et aux fichiers bloqués. En la matière, WannaCrypt a marqué les esprits.

Face à ce fléau, il existe une coalition mobilisant les forces de l’ordre et entreprises de sécurité informatique. Baptisée No More Ransom, l’initiative consiste en un site dédié sur lequel ils peuvent trouver des utilitaires pour déverrouiller tout élément bloqué par l’un des ransomwares que les experts ont su analyser et déconstruire. Plusieurs dizaines de ces logiciels sont aujourd’hui traités.

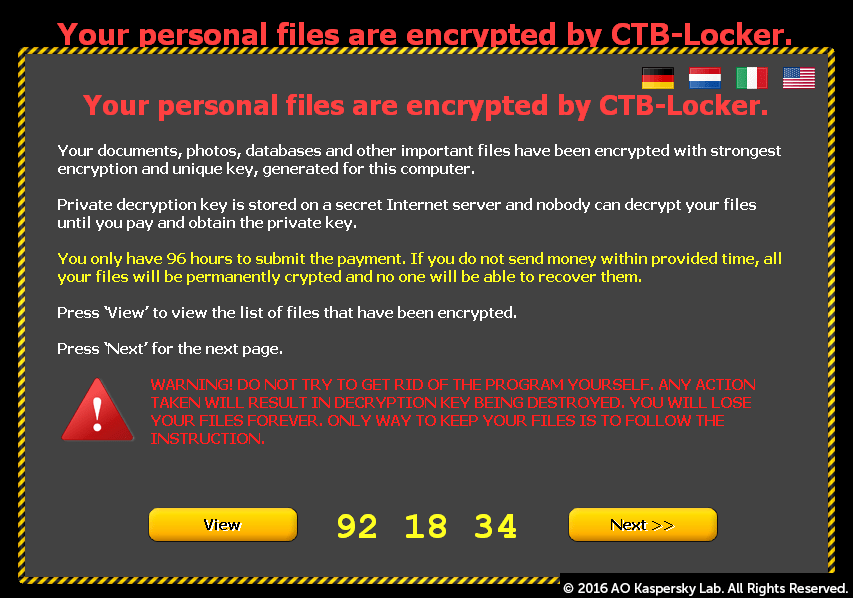

Curve-Tor-Bitcoin Locker

Mais la lutte contre les rançongiciels ne se fait pas uniquement sur les ordinateurs : elle a aussi lieu dans la vraie vie. La preuve avec l’annonce par le Centre européen de lutte contre la cybercriminalité, mercredi 20 décembre, de l’arrestation par la police roumaine de cinq personnes suspectées d’avoir conçu et propagé le ransomware CTB-Locker (Curve-Tor-Bitcoin Locker).

Celui-ci, rappelle Kaspersky, a la particularité d’utiliser le réseau Tor « afin de ne pas être démantelé par les autorités » et l’aide à « éviter d’être détecté et bloqué ». Selon l’éditeur russe spécialisé dans les antivirus, « CTB-Locker protège également ses contrôleurs en acceptant uniquement la monnaie chiffrée décentralisée Bitcoin qui a aussi l’avantage d’être anonyme ».

Aussi connu sous le nom de Citroni, le ransomware utilise en effet la chaîne de blocs du Bitcoin (la « blockchain ») pour fournir les clés de déchiffrement.

Comme le signale Le Monde Informatique, qui pointe sur les observations des chercheurs de Sucuri, c’est cette approche qui est utilisée par certaines variantes de CTB-Locker. Le logiciel malveillant vérifie l’historique des transactions pour le portefeuille correspondant à l’infection et extrait la clé de déchiffrement de la fausse transaction une fois que le paiement a été effectué.

« CTB-Locker a été détecté pour la première fois en 2014 et a été l’une des premières variantes de ransomwares à utiliser Tor pour masquer son infrastructure de commande et contrôle », commente Europol. Le logiciel « cible presque toutes les versions de Windows, y compris XP, Vista, 7 et 8 » et les documents « sont chiffrés de manière asymétrique, ce qui rend très difficile le déchiffrement des fichiers sans la clé ».

Le communiqué précise que les arrestations menées par les forces de l’ordre roumaines sont le résultat d’une enquête ayant mobilisé divers services en Roumanie, aux Pays-Bas, au Royaume-Uni, aux États-Unis, ainsi que le Centre européen de lutte contre la cybercriminalité et le troupe de travail conjoint d’action contre la cybercriminalité (J-CAT).

Des perquisitions au domicile des suspects ont eu lieu afin de saisir un certain nombre de matériels qui devraient permettre de déterminer la culpabilité des personnes incriminées mais aussi fournir peut-être des éléments pour faciliter la neutralisation de CTB-Locker. Plusieurs chefs d’accusation ont été prononcés contre les inculpés et Europol indique que 170 victimes ont été identifiées en Europe.

Nouveauté : Découvrez

La meilleure expérience de Numerama, sans publicité,

+ riche,

+ zen,

+ exclusive.

Abonnez-vous gratuitement à Artificielles, notre newsletter sur l’IA, conçue par des IA, vérifiée par Numerama !