Faille du Wi-Fi : la NSA refuse de dire si elle connaissait l'existence de Krack

La NSA savait-elle pour Krack, nom donné à la grave vulnérabilité qui a été détectée dans le protocole WPA2 et dont l'existence a été révélée à la mi-octobre ?

Cette question n'aura vraisemblablement aucune réponse. En tout cas, le fin mot de l'histoire ne viendra pas de la NSA. ZDNet a tenté quelque peu vainement de poser directement la question à l'organisme gouvernemental et, sans véritable surprise, un porte-parole a simplement refusé de commenter ce point. On imagine évidemment sans mal le grabuge qui serait provoqué en cas de réponse positive.

Comme le pointent nos confrères, il existe normalement un programme qui permet à la communauté du renseignement aux États-Unis de soumettre des failles pour qu'elles soient rendues publiques et corrigées le moment venu. Mais cela ne veut pas dire que toutes les brèches sont divulguées : la NSA affirme divulguer neuf failles sur dix qui sont détectées en interne. Donc, elle en cache une sur dix.

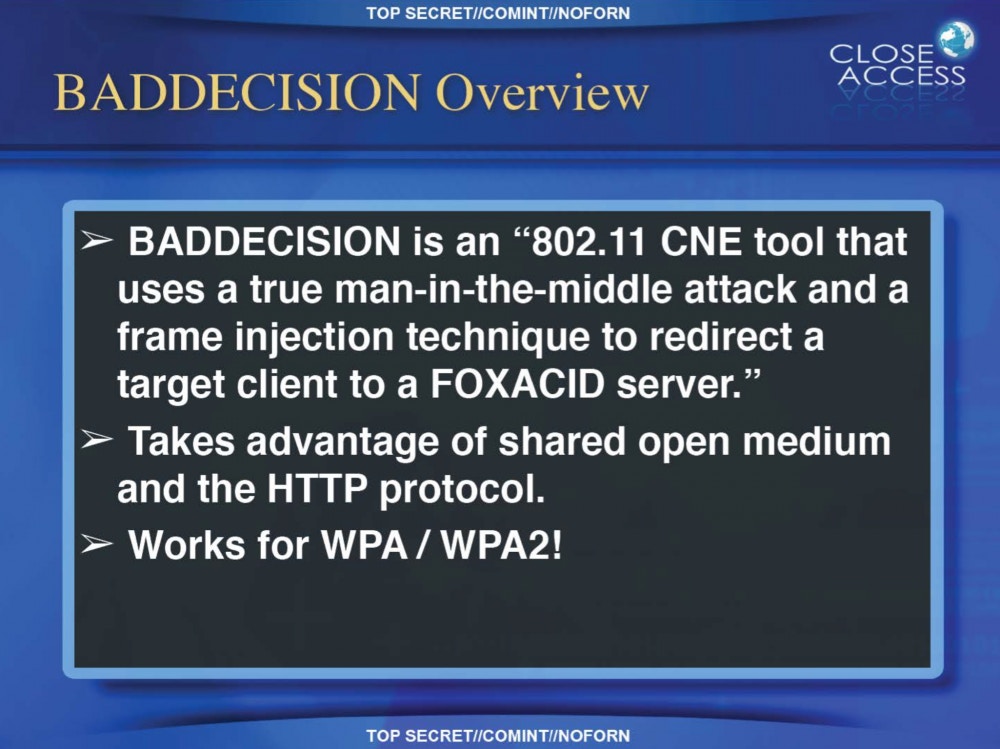

Au regard du passif de la NSA et des informations confidentielles qui ont été mises sur la place publique à partir de 2013 grâce à l'action d'Edward Snowden, d'aucuns ont pensé que la réponse était peut-être cachée dans les documents secrets qui ont été dérobés il y a plusieurs années. L'un d'eux a particulièrement retenu l'attention puisqu'il décrit un outil de piratage baptisé BadDecision.

Dans une présentation PowerPoint datée du mois de décembre 2010, et relayée par The Intercept en 2016, il est indiqué qu'il s'agit d'un outil d'exploitation de réseau informatique par Wi-Fi au moyen d'une attaque de l'homme du milieu et d'une technique d'injection de frame pour rediriger une cible sur un serveur piégé. Il est aussi mentionné que cette méthode marche avec les protocoles WPA et WPA2.

Une attaque différente

Toutefois, Mathy Vanhoef, chercheur à l'université catholique de Louvain, en Belgique, Nicholas Weaver, l'institut international de sciences informatiques à Berkeley, en Californie, ainsi qu'un ancien agent de la NSA qui a souhaité conserver l'anonymat, ont tous indiqué à ZDNet que BadDecision s'appuie sur une méthode qui consiste à usurper ou empoisonner le protocole de résolution d’adresse (ARP).

« Il ne s'agit pas de Krack », a estimé l'ex-agent. « Il semblerait plutôt que soit utilisé l’empoisonnement ARP afin d’obtenir une position de type homme du milieu » a noté Mathy Vanhoef « Mais cela voudrait dire que la NSA parvient à se connecter au réseau en WPA2 et donc qu’elle dispose déjà des identifiants nécessaires. De ce point de vue, il semblerait qu'il ne s'agisse pas d'une attaque sur le chiffrement WPA2 ».