Depuis les révélations d’Edward Snowden sur la surveillance généralisée des communications électroniques, c’est peu dire si l’image de la NSA a été écornée. L’Agence nationale de la sécurité apparaît désormais pour beaucoup comme un Big Brother en puissance, disposant de moyens colossaux pour passer au tamis les échanges sur le net et les conversations téléphoniques dans le monde entier.

À la suite de ces divulgations, la NSA s’est donc lancée dans une opération de reconquête de l’opinion publique pour montrer que l’agence ne fait pas qu’espionner. Au contraire, elle agit aussi en faveur de la sécurité informatique, et par conséquence au profit des Américains qui profitent tous les jours des outils numériques, en dénichant des vulnérabilités dans les logiciels.

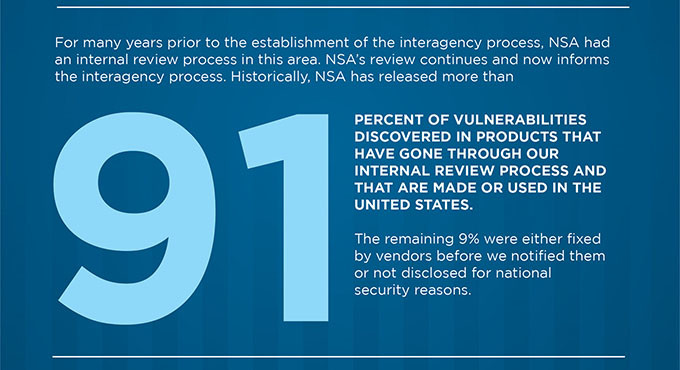

La NSA avance ses chiffres

La NSA a ainsi publié fin octobre une infographie dans laquelle elle assure que « 91 % des failles découvertes dans des logiciels qui sont passés par notre processus d’examen interne et qui sont conçus ou utilisés aux États-Unis » ont fait l’objet d’une communication publique. C’est-à-dire plus de neuf vulnérabilités sur dix.

Et les 9 % restants ?

[floating-quote float= »right »]La NSA silencieuse pour 1 faille sur 10.[/quote]

L’agence explique que ces brèches ne font pas l’objet d’une annonce dans la mesure où les éditeurs concernés les ont déjà colmatées avant qu’elle n’ait eu le temps de leur adresser une notification. L’autre cas de figure concerne la sécurité nationale : même si le correctif a été appliqué, la NSA n’en parle pas, a priori pour ne pas donner la moindre indication sur les logiciels ou les infrastructures utilisés par le gouvernement.

Ce que ne dit pas en revanche l’infographie, c’est la manière dont sont gérées les failles détectées par la NSA et qui feront un jour l’objet d’une communication. Combien de temps sont-elles gardées en interne par l’agence américaine ? Sont-elles exploitées au préalable, pour en tirer le maximum avant d’être signalées aux entreprises pour qu’elles les colmatent ? À ces questions, la NSA n’apporte aucune réponse.

Au passage, l’Electronic Frontier Foundation (EFF) se montre très critique à l’égard du pourcentage de divulgation avancé par la NSA.

L’association américaine spécialisée dans la défense des libertés individuelles sur Internet fait en effet remarquer que la NSA ne dit pas ce qu’il advient des logiciels qui ne sont pas audités via ce processus d’examen interne, qui n’est peut-être qu’un parmi d’autres. Or, des brèches dans d’autres logiciels sont peut-être recherchées et exploitées par ailleurs, sans faire l’objet d’une communication ultérieure.

C’est le cas par exemple des logiciels qui sont conçus à l’étranger et qui ne sont a priori pas utilisés aux États-Unis. Et dans le cas des projets open source ? L’EFF signale que les contributeurs vivant en dehors des USA ne sont pas rares et qu’ils constituent parfois toute l’équipe. Dans ce cas, quelle est la politique de la NSA ? Là non plus, il est difficile de faire toute la lumière sur les plans de l’agence dans ce domaine.

CC EFF

Le cas de la faille Heartbleed

Si la NSA fait sans doute suivre des informations aux éditeurs lorsqu’elle détecte des failles dans leurs logiciels, l’agence garde clairement la maîtrise du calendrier de divulgation. Et il lui arrive aussi de ne rien dire. C’est ce que tend à montrer le cas de la faille Heartbleed, qui a défrayé la chronique l’an passé.

Selon des informations obtenues par la presse américaine, la NSA aurait eu connaissance de la faille présente dans la bibliothèque de chiffrement des communications OpenSSL, qui est essentielle dans la sécurisation des échanges sur Internet, depuis deux ans. L’agence a démenti, mais des sources de la Maison-Blanche indiquent qu’elle connaissait bien cette faille et qu’elle avait eu le feu vert de Washington pour l’exploiter.

Par la suite, le gouvernement américain a admis qu’il lui arrivait de garder certaines vulnérabilités secrètes pour pouvoir les exploiter pour ses propres besoins avant de les divulguer. À l’époque, Washington avait surtout pris des exemples d’utilisation défensive, en citant une attaque terroriste, un vol de propriété industrielle ou une attaque contre ses réseaux les plus sensibles.

« Divulguer une vulnérabilité peut vouloir dire que nous renonçons à la possibilité de collecter des informations cruciales qui pourraient contrecarrer une attaque terroriste, arrêter le vol de la propriété intellectuelle de notre pays, ou même permettre de découvrir des vulnérabilités plus dangereuses qui sont utilisées par les hackers ou d’autres adversaires pour exploiter nos réseaux », indiquait la Maison-Blanche.

Il y a des pour et des contre légitimes dans la décision de divulguer.

Nouveauté : Découvrez

La meilleure expérience de Numerama, sans publicité,

+ riche,

+ zen,

+ exclusive.

Abonnez-vous à Numerama sur Google News pour ne manquer aucune info !