Vous utilisez un VPN ? Une faille dévoile votre adresse IP réelle

En exploitant l'implémentation du protocole WebRTC dans Firefox ou Chrome sous Windows, des sites web peuvent découvrir l'adresse IP réelle de l'internaute qui croit la masquer par l'utilisation d'un VPN.

Pour protéger leur anonymat, beaucoup d'internautes ont recours à des services de VPN qui permettent de naviguer sur Internet en utilisant une adresse IP de substitution.

L'attaque consiste pour les sites malveillants à exploiter le protocole WebRTC implémenté dans Firefox et Chrome, qui permet au navigateur d'effectuer une requête vers un serveur STUN pour connaître son adresse IP publique, communiquée au client distant pour établir une communication. Le serveur STUN renvoie au navigateur à la fois l'adresse IP privée et l'adresse IP publique, et ces données deviennent alors disponibles par une simple instruction javascript exécutée par le site visité. C'est l'objet de cette démonstration sur une page Github.

En attendant un éventuel correctif dans Firefox et Chrome, un add-on a été mis en ligne pour Chrome, qui permet de désactiver complètement WebRTC et de l'activer qu'en cas de besoin.

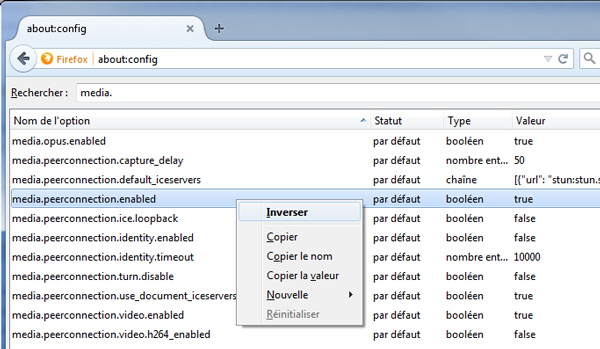

Sous Firefox, il faut se rendre dans le panneau about:config, et inverser l'option media.peerconnection.enabled, pour la mettre sur "false" :