C'est du jamais vu depuis Stuxnet, le virus découvert en 2010 qui s'attaquait aux centrifugeuses d'enrichissement de l'uranium en Iran, dont la création a été attribuée aux Etats-Unis et à Israël, sans qu'aucune preuve formelle ne soit jamais apportée. La firme de sécurité informatique Symantec a publié un rapport détaillé (.pdf) sur Regin, qu'il décrit comme "une menace hautement complexe qui a été utilisée pour des campagnes à grande échelle de collecte de données ou d'obtention de renseignements", dont la conception a dû exiger "un investissement significatif en temps et en ressources".

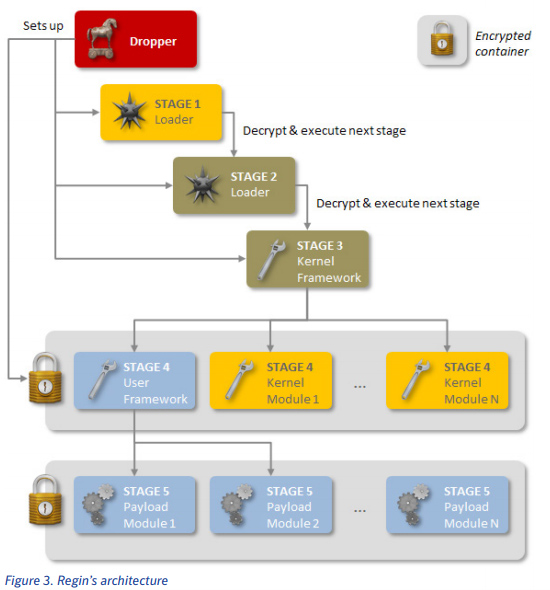

D'un niveau de complexité extrêmement rare qui le rend très difficile à détecter et à analyser (encore aujourd'hui), Backdoor.Regin est un cheval de troie (ou "Trojan") modulaire qui livre à l'assaillant toute une série d'outils évolutifs pour attaquer ou espionner ses cibles, avec y compris la possibilité de lancer des modules spécifiquement écrits pour la cible attaquée. Une fois installé en toute discrétion, Regin chiffre toutes ses activités (voir le schéma en fin d'articles), et permet notamment d'obtenir des captures d'écran, de prendre le contrôle de la souris, de dérober des mots de passe, de capturer les données sur le réseau, ou encore d'obtenir des données en mémoire ou des informations sur les processus en cours d'exécution.

Symantec explique que l'outil utilise et combine les meilleures techniques de dissimulation connues, et qu'il a sans doute fallu plusieurs mois voire plusieurs années pour le développer, avec une équipe de développeurs de haut niveau. On comprend entre les lignes que seul un Etat avait les moyens de mettre sur pieds une telle arme de cyberguerre.

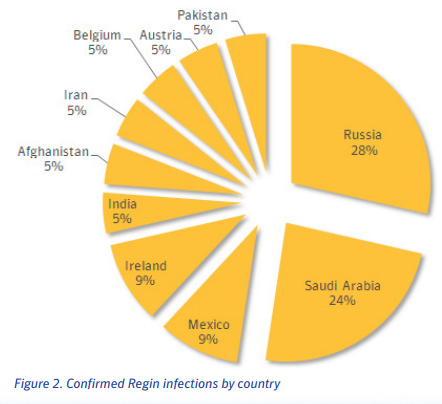

Selon les données communiquées par Symantec, la Russie (28 %) et l'Arabie Saoudite (24 %) concentrent plus de la moitié des destinations attaquées, tandis que les Etats-Unis, la France, le Brésil, ou Israël ne font pas partie des cibles visibles :

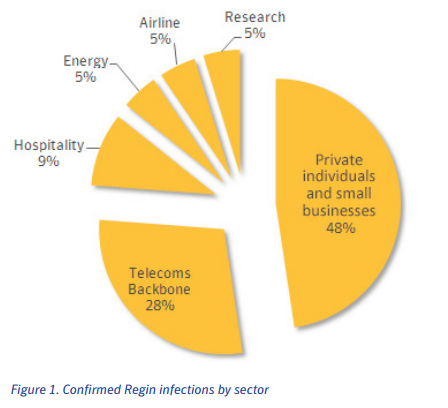

Mais Symantec prévient que ce n'est pas seulement le mode opératoire qui différencie Regin des spywares traditionnels. C'est aussi son objectif. En effet, Regin n'aurait pas pour but principal de voler des documents sur un ordinateur infecté (pour de l'espionnage industriel principalement), mais beaucoup plus largement de collecter en permanence des données, et d'espionner continuellement des organisations ou des individus. Plus d'un quart (28 %) des attaques se seraient concentrées sur les réseaux des opérateurs télécoms, avec même la conception d'un module dédié spécifiquement à la collecte de données d'administration au niveau des antennes-relais des opérateurs mobiles.

Découvert à l'automne 2013 par Symantec, Regin existerait sous de multiples formes dont certaines resteraient encore inconnues. La première version aurait été déployée entre 2009 et 2011, tandis qu'un "Regin 2.0" serait déployé depuis 2013.

Le trojan s'installe d'abord en exploitant une faille quelconque (Symantec dit sans autre précision qu'une faille de Yahoo Messenger aurait notamment été exploitée), qui permet ensuite l'installation de Regin à proprement parler. Tout le reste s'exécute de façon chiffrée, en masquant jusqu'au type de données collectées et renvoyées aux contrôleurs.

Nouveauté : Découvrez

La meilleure expérience de Numerama, sans publicité,

+ riche,

+ zen,

+ exclusive.

Vous voulez tout savoir sur la mobilité de demain, des voitures électriques aux VAE ? Abonnez-vous dès maintenant à notre newsletter Watt Else !