L'Iran aurait réussi à bloquer Tor provisoirement

Il ne s'agit pas heureusement d'un déchiffrement du contenu des communications, mais simplement d'une identification des données véhiculées par le protocole Tor.

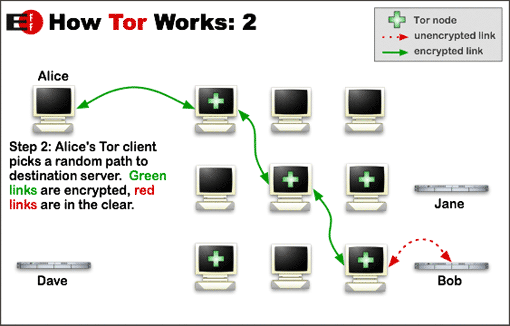

Exploité notamment par le plugin HTTPS Everywhere de l'EFF (mise à jour : erreur de notre part, voyez les explications d'Arkados dans les commentaires), Tor effectue un "routage en oignon" qui assure un certain niveau de protection de l'anonymat aux journalistes et aux opposants de Mahmud Ahmadinejad. Les communications établies avec Tor sont relayées par de multiples rebonds, de sorte qu'il est impossible de savoir quelle adresse IP était utilisée à l'origine de la communication. L'interception d'un paquet ne trahit donc pas son expéditeur. "Pour créer un parcours réseau privé avec Tor, le logiciel construit incrémentalement un circuit de connexions chiffrées passant par des relais sur le réseau. Le circuit passe d'un bond à l'autre, et chaque relais sur le chemin ne connaît que le relais qui lui a transmis la connexion, et celui à qui il doit la remettre. Aucun relais individuel ne connaît le chemin complet qu'emprunte une donnée", explique le site officiel.

Les autorités iraniennes n'ont pas pu identifier les opposants qui utilisent Tor pour diffuser des informations contre le régime d'Ahmadinejad, mais elles ont réussi à isoler les communications Tor des autres communications chiffrées. Les ingénieurs iraniens, sans doute aidés d'équipements Cisco ou Nokia-Siemens, ont utilisé pour cela des routeurs capables d'inspecter les paquets grâce au fameux DPI, et de reconnaître ceux d'un réseau Tor. La mesure n'aura cependant pas été efficace longtemps puisque Tor a rapidement modifié son protocole pour mieux masquer ses communications, et le nombre de connexions en Iran serait revenu à la normale.

L'information est aussi intéressante car elle illustre les préoccupations dont avait fait part un employé d'Orange lors de la préparation de la loi Hadopi, lorsqu'il s'était inquiété de la généralisation du chiffrement des données par les internautes uniquement préoccupés par le téléchargement de films et de musique. "Seuls certains chiffraient leur communication, après que l'on est écarté les entreprises, les sites bancaires et e-marchand, il ne restait pas "grand monde" à vérifier", expliquait-il. Mais lorsque "toutes les communications sont cryptées, comment séparer le bon grain de l'ivraie ?". Les services de renseignement britanniques avaient eux aussi été inquiets des conséquences de l'application d'une riposte graduée en Grande-Bretagne, comme les services américains qui auraient même "engueulé" la France.

A l'époque, il s'agissait de craindre que les réseaux comme Tor ou I2P soient utilisés massivement et masquent les communications de terroristes ou d'organisations criminelles. Mais l'on voit qu'en Iran, elles masquent aussi les opposants politiques, et que le régime entre dans une course à l'armement pour contrer la liberté de communication.